Как проверить плагин wordpress на вирусы. Ищем и убираем вредоносный код на WordPress. Плагин Theme Check

В сети интернет можно встретить просто огромное количество разнообразных ресурсов с различными шаблонами и темами для wordpress, в большинстве случаев они бесплатны и в них можно встретить очень часто различные вирусы и прочий неприятный код, который будетплохо влиять на ваше seo, а также это может стать серьёзной угрозой вашего сайта. В выбранном вами шаблоне может также встретиться код рекламных ссылок различных бирж и вы даже не узнаете об этом, пока не проверите ваш шаблон на вирусы и прочий хлам, ведь большинство вредоносных ссылок будут закодированы и на глаз сразу не определишь, где именно расположен такой код.

Обычно такой левый код устанавливают в файлы index.php, footer.php но не стоит путать их с обычными ссылками, когда автор темы оставляет их открытыми и они видны при просмотре темы, вреда они никого не несут, вы можете просто их удалить или оставить, это уже вам решать. Единственное вам нужно будет их закрыть от индексации, чтобы лишний раз не привлекать внимание поисковиков, так как за ссылки сейчас очень сильно наказывают и понижают в выдаче, особенно если у вас молодой сайт.

Если вы уже более опытный вебмастер и разбираетесь в основах html и php, то обязательно после выбора и установки вашего шаблона на сайт проверьте основные файлы, для этого обычно используют программу «notepad» бывают случаи, что и там просто вставляют открытые ссылки, которые также абсолютно не нужны на вашем сайте и их в обязательном порядке следует удалить. Затем вам следует проверить вашу тему с помощью такого замечательного плагина как TAC (Theme Authenticity Checker) его функция заключается в поиске вредоносных ссылок и опасного кода, более того если у вас найдётся такая ссылка или код, то данный плагин в автоматическом режиме покажет вам этот код, чтобы вы без труда нашли его и удалили.

Проверяем и удаляем вредоносный код с помощью плагина tac

Для начала установим его к себе на сайт, для этого откройте меню «плагины-добавить новый» вписываем название и жмём установить. Жмём активировать и на этом установка будет завершена. Далее перейдите в меню «внешний вид-TAC»

После этого вы увидите все ваши темы и плагин вам выдаст информацию есть или нет в ваших шаблонах различные вредоносные вирусы или зашифрованный код, если всё впорядке то увидите надпись «Theme OK» это означает что плагин не нашёл что-то серьёзного. Как видно из снимка, тема оказалась абсолютно чистой и в ней нет даже простых статичных ссылок.

Если в вашем шаблоне присутствуют статические ссылки, то вы можете их увидеть, для этого нажмите «Detalis» и вы увидите код ссылок.

Вот так происходит проверка ваших шаблонов на вирусы, как видно из примера выше темы оказались без каких-либо лишних кодов, если на вашем шаблоне попадётся какой-либо зловредный код, то вы увидите красную надпись, после этого вам нужно будет в обязательном порядке пройтись по всем вредоносным файлам и полностью удалить выведенный плагином код.

Очень важно скачивать только темы с официальных сайтов, один из таких wordpress.org там вы найдёте качественные и чистые шаблоны для ваших сайтов на любую тематику. Также не забывайте вовремя обновлять вашу тему и время от времени проверять код.

Проверяет отображается ли страница "постоянной страницы". Можно указать ID, ярлык или заголовок страницы для проверки. Условный тег.

Вернет true при передаче пустых значений

Будьте внимательны, потому что следующие вызовы этой функции вернут true:

Is_page("") is_page(0) is_page("0") is_page(null) is_page(false) is_page(array())

Нельзя использовать внутри Цикла WordPress

Из-за того что в при работе цикла переписываются некоторые глобальные переменные, is_page() не получится использовать внутри цикла. Впрочем, в этом нет необходимости. Чтобы использовать этот Тег шаблона после цикла, произвольный цикл (запрос на получение записей) надо сбросить функцией: wp_reset_query()

✈ 1 раз = 0.000012с = очень быстро | 50000 раз = 0.02с = скорость света | PHP 7.0.8, WP 4.6.1

Хуков нет.

Возвращает

true/false. true, если отображается тип страницы: постоянной страницы и false, если отображается любой другой тип страницы.

Использование

if(is_page($page)){ //код } $page(строка/число/объект)ID, ярлык, заголовок страницы, которую нужно проверить. Можно указать массив из любых этих значений, чтобы выставить на проверку несколько разных страниц.

По умолчанию: нет

Примеры

#1 Функция в действии

Различные примеры использования - случаи когда функция возвращает true (срабатывает):

Is_page(); // Когда отображается любая постоянная страница. is_page(42); // когда отображается страница с ID 42. is_page("О сайте"); // Когда отображается страница с заголовком "О сайте". is_page("o-saite"); // Когда отображается страница со слагом "o-saite". is_page(array(42, "o-saite", "О сайте")); // Параметры можно комбинировать. Добавлено в версии 2.5. is_page(array("sample-page", "contacts", 23, 34)); // Можно проверять несколько страниц одновременно. Все указанные страницы разные...

#2 Заметка про кириллицу и ярлык (слаг)

Если у вас на сайте кириллица не меняется на латиницу - нет плагина Cyr-To-Lat или ему подобного, то при создании записи её ярлык изменяется и кириллица превращается в спец символы (контакты - %d0%ba%d0%be%d0%bd%d1%82%d0%b0%d0%ba%d1%82%d1%8b), поэтому при проверке нужно это учитывать. Т.е. если проверяется не заголовок, а ярлык (post_name), то делайте так:

Is_page("о-сайте"); // неправильно is_page(sanitize_title("о-сайте")); // правильно

#3 Проверка находимся ли мы на дочерней странице у постоянной страницы

В WordPress нет функции is_subpage() . Но такую проверку можно сделать таким кодом:

Global $post; // Если за пределами цикла if (is_page() && $post->post_parent) { // Это дочерняя страница } else { // Это не дочерняя страница }

Можно создать свою функцию is_subpage() . Добавьте такой код в файл темы functions.php . Она работает как же как первый пример: проверят является ли текущая страница дочерней, т.е. страница ли это вообще и есть ли у нее родительская страница.

Такую функцию полезно создавать, когда на сайте предполагается делать проверки как в примере 1 много раз.

/* * Проверят является ли текущая постоянная страница дочерней страницей * Возвращает true или false */ function is_subpage() { global $post; if (is_page() && $post->post_parent) { return $post->post_parent; } return false; }

Чтобы определить страницу "О сайте" или её дочернюю страницу, используйте этот пример. Этот пример может пригодится, когда нужно указать переменную для всей ветки страниц. Здесь мы укажем картинку для ветки:

If (is_page("about") || "2" == $post->post_parent) { // Это страница "О сайте" или её дочерняя страница $bannerimg = "about.jpg"; } elseif (is_page("learning") || "56" == $post->post_parent) { $bannerimg = "teaching.jpg"; } elseif (is_page("admissions") || "15" == $post->post_parent) { $bannerimg = "admissions.jpg"; } else { $bannerimg = "home.jpg"; // если мы на неопределенной странице, выведем картинку по умолчанию }

Создадим функцию, которая проверит все уровни вложенности, всю ветку подстраниц и если мы на одной из страниц ветки, то функция вернет true, в противном случае false. Т.е. предположим у нас есть страница "О нас" у нее есть дочерняя страница "Наши услуги", а у этой страницы есть еще дочерние страницы "Покраска" и "Отделка". В эту функцию передадим ID страницы "О нас" и она будет возвращать true если мы находимся на любой из указанных страниц:

/* * Проверка дочерних страниц по всем уровням вложенности * $pid = ID страницы все уровни дочерних страниц которой нужно проверить */ function is_tree($pid){ global $post; // если мы уже на указанной странице выходим if (is_page($pid)) return true; $anc = get_post_ancestors($post->ID); foreach ($anc as $ancestor) { if(is_page() && $ancestor == $pid) { return true; } } return false; }

#4 Проверка разделения страницы

В записях можно использовать шоткод . Такой код будет делить текст записи на несколько страниц. Это полезно, когда вам нужно вывести метаданные только на первой странице, разделенной на несколько страниц записи.

$paged = $wp_query->get("paged"); if (! $paged || $paged < 2){ // Пост не разделен на страницы или это не первая страница. } else { // Это 2,3,4 ... страница разделенного поста. }

$paged = get_query_var("paged") ? get_query_var("paged") : false; if ($paged === false){ // Пост не разделен на страницы или это не первая страница. } else { // Это 2,3,4 ... страница разделенного поста. }

If (0 === get_query_var("page")) { // Пост не разделен на страницы или это не первая страница. } else { // Это 2,3,4 ... страница разделенного поста. }

Вредоносный код попадает на сайт по неосторожности или злому умыслу. Назначения вредоносного кода различны, но, по сути, он наносит вред или мешает нормальной работы сайта. Чтобы убрать вредоносный код на WordPress его нужно сначала, найти.

Что такое вредоносный код на сайте WordPress

По внешнему виду, чаще всего, вредоносный код это набор букв и символов латинского алфавита. На самом деле это зашифрованный код, по которому исполняется, то или иное действие. Действия могут быть самые различные, например, ваши новые посты, сразу публикуются на стороннем ресурсе. По сути это кража вашего контента. Есть у кодов и другие «задачи», например, размещение исходящих ссылок на страницах сайта. Задачи могут самые изощренные, но понятно одно, что за вредоносными кодами нужно охотиться и удалять.

Как попадают вредоносные коды на сайт

Лазейки для попадания кодов на сайт, также множество.

- Чаще всего, это темы и плагины скачанные с «левых» ресурсов. Хотя, такое проникновение характерно для, так называемых, зашифрованных ссылок. Явный код так не попадает на сайт.

- Проникновение вируса при взломе сайта, самое опасное. Как правило, взлом сайта позволяет разместить не только «одноразовый код», но установить код с элементами malware (вредоносной программы). Например, вы находите код, и удаляет его, а он восстанавливается, через некоторое время. Вариантов, опять — таки множество.

Сразу замечу, борьба с такими вирусами трудная, а ручное удаление требует знаний. Есть три решения проблемы: первое решение – использовать плагины анитвирисники, например, плагин под названием BulletProof Security .

Такое решение дает хорошие результаты, но требует времени, хотя и небольшого. Есть более радикальное решение, избавления от вредоносных кодов, включая сложные вирусы, это восстановить сайт из заранее сделанных резервных копий сайта.

Так как, хороший веб-мастер делает периодически, то откатиться на не зараженную версию, получится без проблем. Третье решение для богатых и ленивых, просто обращаетесь в специализированную «контору» или специалисту индивидуалу.

Как искать вредоносный код на WordPress

Важно понимать, что вредоносный код на WordPress может быть в любом файле сайта, и не обязательно в рабочей теме. Он может занестись с плагином, с темой, с «самодельным» кодом взятого из Интернет. Попробовать найти вредоносный код можно несколькими способами.

Способ 1. Вручную. Листаете все файлы сайта и сравниваете их с файлами незараженного бэкапа. Находите чужой код – удаляете.

Способ 2. С помощью плагинов безопасности WordPress. Например, . У этого плагина есть замечательная функция, сканирование файлов сайта на наличие чужого кода и плагин прекрасно справляется с этой задачей.

Способ 3. Если у вас, разумный support хостинга, и вам кажется, что на сайте «чужой», попросите их просканировать ваш сайт своим антивирусом. В их отчете будет указаны все зараженные файлы. Далее, открываете эти файлы в текстовом редакторе и удаляете вредоносный код.

Способ 4. Если вы можете работать с SSH доступом к каталогу сайта, то вперед, там своя кухня.

Важно! Каким бы способом вы не искали вредоносный код, перед поиском и последующим удалением кода, закройте доступ к файлам сайта (включите режим обслуживания). Помните про коды, которые сами восстанавливаются при их удалении.

Поиск вредоносных кодов по функции eval

Есть в php такая функция eval . Она позволяет исполнять любой код в ее строке. Причем код может быть закодирован. Именно из-за кодировки вредоносный код выглядит, как набор букв и символов. Популярны две кодировки:

- Base64;

- Rot13.

Соответственно в этих кодировках функция eval выглядит так:

- eval (base64_decode (...))

- eval (str_rot13 (...)) //во внутренних кавычках, длинные не понятные наборы букв и символов..

Алгоритм поиска вредоносного кода по функции eval следующий (работаем из административной панели):

- идёте в редактор сайта (Внешний вид→Редактор).

- копируете файл functions.php .

- открываете его в текстовом редакторе (например, Notepad++) и по поиску ищите слово: eval .

- если нашли, не спешите ничего удалять. Нужно понять, что эта функция «просит» исполнить. Чтобы это понять код нужно раскодировать. Для раскодирования есть онлайн инструменты, называемые декодеры.

Декодеры/Кодеры

Работают декодеры просто. Копируете код, который нужно расшифровать, вставляете в поле декодера и декодируете.

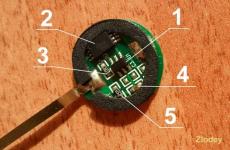

На момент написания статьи я не нашел у себя ни одного зашифрованного кода найденного в WordPress. Нашел код с сайта Joomla. В принципе разницы для понимания раскодирования нет. Смотрим фото.

Как видите на фото, функция eval после раскодирования, вывела не страшный код, угрожающий безопасности сайта, а зашифрованную ссылку копирайта , автора шаблона. Его тоже можно удалить, но он вернется после обновления шаблона, если вы не используете .

В завершении замечу, чтобы не получить вирус на сайт:

- Вредоносный код на WordPress чаще приходит с темами и плагинами. Поэтому не ставьте шаблоны и плагины из «левых», не проверенных ресурсов, а если ставите, внимательно их прокачайте, на наличие ссылок и исполнительных функций php. После установки плагинов и тем с «незаконных» ресурсов, проверьте сайт антивирусами.

- Обязательно делайте периодические бэкапы и выполняйте другие .

WordPress - это самый популярный движок для создания различных информационных сайтов и блогов. Безопасность вашего сайта - это больше чем безопасность ваших данных. Это намного важнее, потому что это и безопасность всех пользователей, которые читают ваш ресурс и доверяют ему. Вот почему так важно чтобы сайт не был заражен вирусами или любым другим вредоносным кодом.

Как защитить WordPress от взлома мы рассмотрим в одной из следующих статей, а сейчас я хочу рассказать как проверить сайт WordPress на вирусы и вредоносный код, чтобы убедиться что все в безопасности.

Самый первый вариант, который приходит на ум - вас взломали хакеры и встроили в код вашего сайта свои бэкдоры, чтобы иметь возможность рассылать спам, ставить ссылки и другие плохие вещи. Так иногда случается, но это довольно редкий случай если вы вовремя обновляете программное обеспечение.

Существуют тысячи бесплатных тем для WordPress и различных плагинах и уже здесь может крыться угроза. Одно дело, когда вы скачиваете шаблон с сайта WordPress и совсем другое, когда находите на левом сайте. Недобросовестные разработчики могут встраивать различный вредоносный код в свои продукты. Еще больше риск, если вы скачиваете бесплатно премиум шаблоны, там взломщики уже ничем не рискуя могут добавить какую-нибудь дыру в безопасности, через которую потом смогут проникнуть и сделать то, что им нужно. Вот поэтому так важна проверка wordpress сайта на вирусы.

Проверка wordpress сайта на вирусы

Первое к чему нужно обратиться при проверке сайта не вирусы, это плагины WordPress. Быстро и просто вы можете сканировать свой сайт и найти подозрительные участки кода, на которые стоит обратить внимание, будь они в теме, плагине и самом ядре Wodpress. Рассмотрим несколько самых популярных плагинов:

1. TOC

Этот очень простой плагин проверяет все установленные на вашем сайте темы на предмет наличия в них вредоносного кода. Плагин выявляет скрытые ссылки, зашифрованные с помощью base64 вставки кода, а также выводит подробную информацию о найденных проблемах. Чаще всего, найденные части кода - это не вирусы, но они потенциально могут быть опасны, поэтому вам стоит обратить на них внимание.

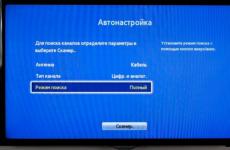

Откройте "Внешний вид" -> "TAC" затем дождитесь пока все темы будут проверены.

2. VIP Scanner

Очень похожий на TOC сканер для тем, но выводит больше подробной информации. Те же самые возможности по обнаружению ссылок, скрытого кода и других вредоносных вставок. Просто откройте пункт VIP Scaner в разделе инструменты и анализируйте результат.

Возможно, достаточно удалить лишние файлы, например, desktop.ini. Или же нужно более подробно посмотреть что происходит в файлах использующих base64.

3. Anti-Malware from GOTMLS.NET

Этот плагин позволяет не только сканировать темы и ядро сайта на наличие вирусов, но и защищать сайт от перебора паролей и различных XSS, SQLInj атак. Поиск выполняется на основе известных сигнатур и уязвимостей. Некоторые уязвимости можно на месте устранять. Чтобы начать сканировать файлы откройте "Anti-Malvare" в боковом меню и нажмите "Run Scan" :

Перед тем как вы сможете запустить сканирование, нужно обновить базы данных сигнатур.

4. Wordfence

Это один из самых популярных плагинов для защиты WordPress и сканирования на наличие вредоносного кода. Кроме сканера, который может найти большинство закладок в коде WordPress, здесь есть постоянная защита от различных видов атак и перебора паролей. Во время поиска плагин находит возможные проблемы с различными плагинами и темами, сообщает о необходимости выполнить обновление WordPress.

Откройте вкладку "WPDefence" в боковом меню, а затем перейдите на вкладку "Scan" и нажмите "Start Scan" :

Сканирование может занять определенное время, но по завершении вы увидите подробный отчет об обнаруженных проблемах.

5. AntiVirus

Это еще один простой плагин, который просканирует ваш шаблон сайта на наличие вредоносного кода. Недостаток в том, что сканируется только текущий шаблон, но информация выводится достаточно подробно. Вы увидите все опасные функции, которые есть в теме и затем можете детально проанализировать представляют ли они какую-либо опасность. Найдите пункт "AntiVirus" в настройках, а затем нажмите "Scan the theme templates now":

6. Integrity Checker

Также желательно проверить целостность файлов WordPress, на случай, если вирус уже записался уже куда-нибудь. Для этого можно использовать плагин Integrity Checker. Он проверяет все файлы ядра, плагинов и шаблонов на изменения. В конце сканирования вы увидите информацию об измененных файлах.

Онлайн сервисы

Существует также несколько онлайн-сервисов, которые позволяют проверить сайт wordpress на вирусы или проверить только шаблон. Вот некоторые из них:

themecheck.org - вы загружаете архив темы и можете смотреть все предупреждения о возможных вредоносных функциях, которые в ней используются. Вы можете не только смотреть информацию о своей теме, но и о других темах, загруженных другими пользователями, а также о разных версиях темы. Все что находят плагины, может найти и этот сайт. Проверка wordpress темы тоже очень важна.

virustotal.com - всем известный ресурс, где вы можете проверить свой сайт или файл шаблона на вирусы.

ReScan.pro - проверка WordPress сайта на вирусы с помощью этого сервиса бесплатна, выполняется статический и динамический анализ, чтобы обнаружить возможные редиректы сканер открывает страницы сайта. Проверяет сайт по различным черным спискам.

sitecheck.sucuri.net - простой сервис для сканирования сайта и тем на вирусы. Есть свой плагин для WordPress. Обнаруживает опасные ссылки и скрипты.

Ручная проверка

Ничего не может быть лучше чем ручная проверка. В Linux есть такая замечательная утилита grep, которая позволяет искать вхождения произвольных строк в папке с файлами. Осталось понять что мы будем искать:

eval - эта функция позволяет выполнять произвольный php код, ее не используют уважающие себя продукты, если один из плагинов или тема используют эту функцию почти со стопроцентной вероятностью можно сказать, что там есть вирус;

- base64_decode - функции шифрования могут использоваться вместе с eval, чтобы спрятать вредоносный код, но они могут применяться и в мирных целях, так что будьте внимательны;

- sha1 - еще один метод шифрования вредоносного кода;

- gzinflate - функция сжатия, те же цели, вместе с eval, например, gzinflate(base64_decode(код);

- strrev - переворачивает строку задом не перед, как вариант может использоваться для примитивного шифрования;

- print - выводит информацию в браузер, вместе с gzinflate или base64_decode опасно;

- file_put_contents - сам WordPress или плагины еще могут создавать файлы в файловой системе, но если это делает тема, то уже стоит насторожиться и проверить зачем ей это, так могут устанавливаться вирусы;

- file_get_contents - в большинстве случаев используется в мирных целях, но может использоваться для загрузки вредоносного кода или чтения информации из файлов;

- curl - та же история;

- fopen - открывает файл для записи, мало ли для чего;

- system - функция выполняет команду в системе Linux, если это делает тема, плагин или сам wordpress, скорее всего, там вирус;

- symlink - создает символические ссылки в системе, возможно, вирус пытается сделать основную файловую систему доступной из вне;

- copy - копирует файл с одного места в другое;

- getcwd - возвращает имя текущего рабочего каталога;

- cwd - изменяет текущую рабочую папку;

- ini_get - получает информацию о настройках PHP, чаще в мирных целях, но мало ли;

- error_reporting(0) - отключает вывод любых сообщений об ошибках;

- window.top.location.href - javascript функция, используемая для редиректов на другие страницы;

- hacked - так, на всякий случай, проверяем, вдруг, хакер сам нам решил рассказать.

Вы можете подставлять каждое отдельное слово в такую команду:

grep -R "hacked" /var/www/путь/к/файлам/wordpress/wp-content/

Или же использовать простой скрипт, который будет искать все слова за раз:

values="base64_decode(

eval(base64_decode

gzinflate(base64_decode(

getcwd();

strrev(

chr(ord(

cwd

ini_get

window.top.location.href

copy(

eval(

system(

symlink(

error_reporting(0)

print

file_get_contents(

file_put_contents(

fopen(

hacked"

cd /var/www/путь/к/файлам/wordpress/wp-content/

$ fgrep -nr --include \*.php "$values" *

Один из важнейших этапов при создании блога – выбор качественного шаблона. Существует много сайтов, как платно, так и бесплатно. Однако здесь надо соблюдать осторожность, так как велика вероятность вместе с файлом получить вирусы, вредоносные скрипты и скрытые ссылки.

Но даже, если шаблон чист в плане безопасности, а его дизайн, юзабилити и функционал вас полностью устраивают – это не значит, что все в порядке. Тема должна иметь валидный HTML и CSS код, а также соответствовать всем стандартам CMS WordPress. С последним есть проблемы даже у платных тем и шаблонов, сделанных на заказ.

Разработчики движка постоянно развивают его, а авторы шаблонов не всегда поспевают за ними, используя устаревшие функции при их создании.

Сегодня я покажу 2 способа проверки тем WordPress на соответствие стандартам. Эти инструменты используются при их добавлении в официальный каталог https://wordpress.org/themes/

Сервис проверки тем WordPress и шаблонов Joomla на соответствие стандартам

ThemeCheck.org – это бесплатный сервис, который позволяет проверить безопасность и качество шаблонов для CMS WordPress и Joomla перед установкой на сайт.

Для проверки темы, загрузите ее архив с вашего компьютера, нажав кнопку “Select file ” на сайте themecheck.org . Если не хотите, чтобы результаты проверки сохранялись на сервисе и были доступны другим пользователям, установите галочку “Forget uploaded data after results “. Теперь жмите кнопку “Submit “.

Для примера я взял тему Interface , которую скачал на официальном сайте. 99 из 100 – 0 критических ошибок и 1 предупреждение. Это очень хороший результат.

Для сравнения, шаблон моего блога получил оценку 0 (14 ошибок и 23 предупреждения). Думаю, что у многих результаты не особо будут отличаться, особенно если темы уже устарели. Все замечания с пояснениями, указанием файлов и строк, где они обнаружены, расположены на этой же странице ниже.

Признаться, я там мало что понял, это скорее будет полезно для авторов, а мне проще сменить шаблон, чем все исправлять. Не знаю только, когда я решусь на это.

На Главной есть большой выбор ранее проверенных веб-тем WordPress и Joomla с возможностью сортировки по времени добавления или оценке. При клике по ним можно увидеть подробную информацию и ссылки на сайт автора и страницу для скачивания.

Если вы разработчик и ваша тема валидна на 100%, можете сообщить об этом пользователям, установив на ней специальный значок с оценкой.

Ценность сервиса ThemeCheck.org в том, что любой вебмастер может с его помощью выбрать качественную тему еще до ее установки на блог.

Плагин Theme Check

Проверить уже установленный шаблон на совместимость с последними стандартами Вордпресс, можно с помощью плагина Theme Check . Ссылка на скачивание последней версии: https://wordpress.org/plugins/theme-check/

Функционал плагина аналогичен сервису, о котором я рассказал выше. Никаких настроек после стандартной установки и активации производить не надо. Порядок проверки:

- Перейдите в админке на страницу меню “Внешний вид ” – “Theme Check “.

- Выберите из выпадающего списка нужную тему, если их установлено несколько.

- Установите галочку “Suppress INFO “, если не хотите отправлять информацию.

- Нажмите кнопку “Check it “.

Результаты будут показаны на этой же странице.

Как видите, стандартная тема Twenty Ten тоже не идеальна, а вот, например, Twenty Fourteen ошибок не имеет.

После проверки плагин можно отключить, а лучше вообще удалить до следующего раза.

Вывод. Перед установкой нового шаблона WordPress проверяйте его не только на наличие скрытых ссылок и вредоносного кода плагином TAC, но и с помощью сервиса ThemeCheck.org или плагина Theme Check на соответствие последним стандартам CMS.

P.S. Недавно просматривая TopSape Reader, увидел новый SEO-блог zenpr.ru , который держит 1 место среди блоггеров по переходам за месяц. Если учесть, что его возраст чуть более месяца, то результат достоин уважения. Дизайн в стиле минимализма, если не сказать, что его вообще нет, но пишет автор – зачитаешься. Все по делу и без воды. Точно как в заголовке блога – «ноль лишних символов». Рекомендую почитать, найдете много полезной информации.