Из каких параметров складывается компьютерная безопасность? Делайте резервные копии ценных данных

С развитием компьютерных технологий все большее значение приобретает компьютерная безопасность, которая представляет собой совокупность мер по обеспечению защищенности корпоративных и домашних сетей. Ни для кого не секрет, что сети различных крупных компаний нередко подвергаются взломам со стороны хакеров, которые желают завладеть какой-либо конфиденциальной информацией с целью обогащения. Нередко бывает и так, что серверы корпораций уничтожаются их же конкурентами, которых очень много на рынке. Именно поэтому такой аспект, как компьютерная безопасность, никогда не должен оставаться без внимания, будь то крупная корпоративная сеть или обычный домашний ПК.

Нужно отметить, что во всем мире созданы и продолжают создаваться специальные отделы по борьбе с киберпреступностью, которые занимаются вычислением хакеров, занимающихся взломом компьютерных сетей. Если рассматривать модели безопасности компьютерных сетей, то такие подразделения являются их типичными представителями.

Источники взлома

Существует несколько источников взлома серверов, знать о которых нужно каждому из пользователей. К ним относят следующие источники:

- Внутренний;

- Внешний;

- Смешанный.

Внутренним можно назвать тот источник, где проникновение в сеть корпоративных ПК осуществляется самим работником компании. Как правило, это касается тех личностей, которых уволили с работы либо лишили премии. По статистике, сотрудники, имеющие доступ к компьютерным сетям организации, являются самыми опасными для конфиденциальности хранящихся там данных.

Внешний источник подразумевает собой взлом компьютерных серверов извне. Им пользуются конкуренты либо хакеры, которым не терпится завладеть какими-либо секретными данными конкретной организации. Как правило, при взломах такого рода в сеть компьютеров запускается вирус, который передает всю нужную информацию «хозяину». Или же, что сейчас довольно актуально, серверы компании просто подвергаются массовому наплыву спама, из-за чего отключаются и сеть остается без должной защиты. К слову, именно таким образом была отключена сеть компьютеров крупной организации, занимавшейся борьбой с вредоносными программами.

Смешанный источник можно охарактеризовать как взаимно выгодный тандем между фирмой-конкурентом и, например, сотрудником компании, у которой и нужно выкрасть данные.

Здесь все очень просто: конкурент ищет сотрудника в требуемой организации, который за определенную плату может выкрасть какие-либо важные данные. Такого рода проблемы носят действительно глобальный характер, ведь подавляющая часть таких преступлений совершается именно этим способом. Выявить неблагонадежных работников очень трудно и зачастую даже невозможно, так что остается лишь надеяться на защищенность самой системы. Хотя, как известно, не существует ни одной системы с полной защитой от угроз, особенно там, где присутствует человеческий фактор.

Почему совершаются подобные преступления?

Если отбросить в сторону все причины, связанные с недовольством отдельных сотрудников и желанием попросту насолить вредному боссу, то такого рода преступления носят действительно ужасающий характер.

Все дело в том, что хакеру, заинтересовавшемуся компьютерными сетями отдельной компании, нужна ее интеллектуальная собственность, зачастую даже охраняющаяся авторским правом. Поэтому нет ничего удивительного в том, что сейчас проблемы информационной безопасности стоят на первом месте во всем мире.

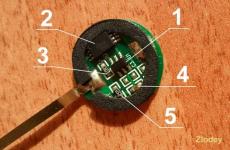

Очень часто для кражи данных используется не сама компьютерная программа, которая может быть обнаружена корпоративным антивирусом, а какое-либо устройство извне, которое необходимо лишь подключить к системному блоку.

Так что проблемы информационной безопасности связаны в первую очередь с обеспечением защиты от подобного рода устройств. Но вот сделать это не так-то просто, ведь одно дело – уничтожить вирус в системе, а другое – предотвратить его запуск извне. Но выход здесь все же есть. Так, для решения проблемы информационной безопасности очень часто блокируются USB-порты и дисководы в важных для компании компьютерах. Иными словами, подсоединить к ним такого рода устройства уже не получится. Эта мера является, пожалуй, единственной для эффективного решения проблемы информационной безопасности.

Если же рассматривать программы, созданные для взлома таких сетей, то здесь тоже не все так просто. Естественно, приобретаемые компаниями антивирусы являются эффективным помощником, при использовании которого угроза будет нейтрализована практически во всех случаях. Но все же если попадется действительно сильная и изворотливая угроза, то уничтожить ее будет не так-то просто. Ведь, как правило, атака на корпоративные сети производится сразу по всем фронтам и начинается с нейтрализации отдельных серверов. А ведь если их отключить, угроза может спокойно проникнуть в компьютеры и уничтожить на них все средства защиты. Поэтому если появилась реальная угроза хранящимся в сети данным, то она оперативно отключается, а все жесткие диски форматируются. Зачастую такие крайние меры являются самыми эффективными. Все важные данные обязательно сохраняются на внешние носители, которые находятся под тщательным надзором.

Важным является тот факт, что очень немногий процент пострадавших компаний считает нужным обращаться в суд и требовать уголовного наказания для киберпреступников. Причина такого бездействия проста: крупные компании боятся отпугнуть клиентов, сообщив, что их сервера были взломаны или вовсе уничтожены. Естественно, что все эти страхи являются мнимыми и зачастую даже необоснованными, а преступники продолжают находиться на свободе.

Информация о целях взломов также представлена на этом видео:

Как защитить компьютерные сети?

Если говорить о защите компьютерной системы, то ее модели безопасности попросту безграничны, начиная от банальнейших средств защиты и заканчивая узкоспециализированными инструментами. Все зависит от следующих параметров:

- Вероятность кражи данных. Это зависит от того, как много у компании конкурентов и важна ли ее деятельность на международном рынке.

- Какие возможности могут использоваться для обеспечения безопасности компьютерных систем конкретной организации?

- Экономическая сторона вопроса.

Именно от вышеуказанных параметров зависит информационная безопасность. Так, если требуется защитить компьютерные системы от всевозможных атак, необходимо тщательно проанализировать план действий и на его основании сформировать четкие условия для обеспечения информационной безопасности.

Как формируются модели безопасности компьютерных систем?

Следует также отметить, что информационная безопасность формируется из двух важных аспектов:

- Организационная сторона вопроса;

- Техническая сторона вопроса.

Если рассматривать организационный способ обеспечения информационной безопасности, то он представляет собой полный контроль над доступом к главным компьютерным сетям, так называемых третьих лиц, которые не обладают должными правами. Следует знать, что этот пункт обеспечения информационной безопасности является одним из главных, ведь зачастую именно недобросовестные работники становятся виновниками утечки важной информации.

Технические аспекты включают в себя множество пунктов информационной безопасности, таких, как кража важных данных с помощью вирусов, различных физических носителей. Этот пункт тоже является важным при обеспечении информационной безопасности, ведь зачастую выкрасть данные, просто скопировав их, у хакера не получится.

Информационную безопасность компьютерных систем обеспечивают, прежде всего, специальные антивирусы, которые следят за общим состоянием безопасности компьютерной системы круглосуточно.

На видео рассказывается о том, как работают такие антивирусы:

Причем, если в безопасности компьютерной системы образуется брешь, такого рода программы тут же сообщают об этом и пытаются закрыть ее. Именно поэтому для максимальной безопасности компьютерной системы стоит обзавестись подобными инструментами.

Определение того, что к компьютеру подключено какое-либо стороннее устройство, выполняется посредством специальных продуктов, которые также могут заблокировать использование различных новых устройств, если они не находятся в списках доверенных. Так что ИБКС должна обеспечиваться и посредством таких утилит.

Представляет собой довольно трудоемкий процесс, который тем не менее необходимо применять на каждой из вычислительных машин. Именно от безопасности компьютерной системы зависят успех и процветание конкретной организации.

Для того чтобы не стать жертвой, нужно сохранять безопасность в интернет и направить необходимые усилия на защиту своего компьютера!

В этой статье, а вернее будет выразиться инструкции, я, Владимир Белев (в прошлом работник Московского приборостроительного техникума в должностях техника, инженера и преподавателя), расскажу вам о 3-х простых возможных вариантах защиты компьютера рядовым пользователем и отвечу по мере возможности на все ваши вопросы в комментариях в конце статьи.

Когда знаешь, где перинку подстелить, лучше ее подстелить!

Быстрый переход по статье

Вступление

При путешествиях по интернету с компьютера, вы можете сталкиваться с такими явлениями как заражения компьютера различными вредоносными программами, что может повлечь за собой совершенно разные последствия, от повреждения файлов и нарушения нормальной, стабильной работы операционной системы, до полного выхода из строя системы и даже кражи важных личных данных!

И даже, помимо непосредственно заражения компьютера, вы можете просто стать жертвой мошенников, которые могут похитить ваши очень важные данные, такие как логины и пароли от различных сайтов, а также информацию о ваших банковских картах и любую другую информацию, потеря которой может обернуться внезапными списаниями денежных средств ваших счетов.

Поэтому, при работе в сети интернет нужно быть, во-первых, предельно осторожным, стараться не посещать подозрительные и опасные сайты, а также применять средства защиты для своего компьютера.

Ниже я покажу и расскажу, какие есть варианты защититься от различного вида угроз при работе в интернете с вашего компьютера…

Вариант №1. Применение простой антивирусной защиты (при использовании Windows)

Это, пожалуй самый актуальный, простой и распространённый метод защиты компьютера от различных угроз в интернете, в том числе некоторые комплектации антивирусных продуктов имею ещё и в своём арсенале защиту ваших личных данных и дополнительную защиту при совершении платежей в интернете.

Антивирусы, а также различные антишпионы, антитрояны и другие утилиты из этой же категории, могут быть платными и бесплатными и разрабатывают их, конечно, разные производители. На своей шкуре я испытывал и те и другие и с ростом опыта, с практикой и различными экспериментами я пришёл к однозначному выводу, что бесплатные антивирусы могут вполне обеспечивать достойную защиту компьютера.

А когда же выбирать платный и когда бесплатный антивирус? Мой ответ — проще пользоваться бесплатными.

Платные антивирусы отличаются в большинстве своём только наличием большого количества дополнительного функционала, например, защищённым хранилищем для паролей, встроенной программой для очистки компьютера, браузера, для обновления установленного на компьютере программного обеспечения. Также могут быть туда встроены и дополнительные элементы защиты, такие как фаервол, который защищает ваш компьютер от различных хакерских атак и, в целом, позволяет блокировать выход в интернет определённых программ и по определённым правилам.

Но всё это, если требуется, можно по отдельности найти в бесплатных вариантах и я считаю просто незачем платить за это.

На сегодняшний день я остановился на бесплатном антивирусе Avast, которым пользуюсь уже более 4-х лет подряд.

За эти 4 года я ни разу не подхватывал какой-либо серьёзной заразы из интернета, которая приводила бы даже к мелким проблемам в работе моей системы и установленных на ней программ. Конечно всё это не без учёта такой простой вещи, как в целом осторожная “прогулка” по сайтам, без кликов по ссылкам в подозрительных письмах на почте, без ввода различных данных на подозрительных и недоверенных сайтах, в целом без посещения сайтов, которые вовсе не внушают доверия!

Ниже я покажу как установить и настроить на работу с высокой степенью защиты бесплатную версию антивируса Avast.

В современных версиях Windows уже присутствует и штатная защита от вирусов, которая называется “Защитник Windows”, однако для большей безопасности, особенно для пользователей новичков я всё же порекомендовал бы воспользоваться сторонним антивирусом (при его установке штатная защита отключится сама).

Установка антивируса

Скачать антивирус вы можете с официального сайта по ссылке:

На странице нажмите кнопку “Скачать бесплатный антивирус” (может называться чуть иначе).

Если этого не произошло, возможно вас перебросит на ещё одну страницу, где нужно будет потвердить скачивание или выбрать версию антивируса (бесплатный или платный).

Запустите скачанный файл, чтобы начать установку.

Не нажимайте сразу кнопку установки, а нажмите “Настройка”!

Теперь необходимо выбрать те компоненты антивируса, которые будут установлены.

На изображении ниже жёлтым обведены самы важные и обязательные компоненты антивируса, которые непосредственно будут защищать ваш компьютер (проверять в режиме реального времени файлы на компьютере, скачиваемые из интернета файлы, почту, а также анализировать поведение в системе на предмет подозрительных действий). Эти галочки не снимайте!

Все остальное можете выставить как на том же изображении выше. Я бы рекомендовал именно такой набор компонентов, потому что часть остальных — бесполезная, а другая часть не будет работать в бесплатной версии антивируса. А можете что-то отключить, что считаете ненужным для себя.

Что за компонент для чего служит вы можете прочитать, наведя курсор мыши на значок вопроса рядом с нужным компонентом.

Нажмите “Установить”.

После завершения установки, нажмите несколько раз “Продолжить” в разных окнах.

В последнем окне после установки вам будет предложено установить антивирус ещё и на свой смартфон или планшет на базе Android. Вы можете всегда это сделать непосредственно с самого устройства, а можете установить и сразу, через данное окно.

Чтобы отказаться нажмите внизу “Нет, я не хочу”.

Помните, что любой антивирус, тем более на смартфоне — это дополнительная на него нагрузка (может начать тормозить устройство), а также увеличивается скорость разрядки батареи! Из своего опыта скажу, что на Android подхватить вирус не так то и просто, гораздо сложнее чем на Windows, если не посещать опасные сайты и за всё время пользования смартфонами с ОС Андройд, я ни разу не подвергался заражению, приводящему к поломке или нестабильности работы устройства.

На этом установка завершена!

Активация бесплатной лицензии

После установки антивируса лучше сразу активировать вашу бесплатную лицензию, поскольку через дней 30 антивирус может начать сигнализировать вам об окончании срока действия. Будут появляться надоедливые предупреждения и в скором времени антивирус может вовсе отключиться. Впрочем активация — минутное дело и даётся подписка сразу на год, после чего можно её продлить снова на год и так до бесконечности.

Откройте главное окно антивируса и нажмите “Активировать”.

Нажмите “Выбрать” под столбцом “Avast Free Antivirus” (бесплатная защита).

В следующем окне откажитесь от установки пробной версии платной защиты:

Вот и вся активация. В случае подхода срока активации к окончанию, программа вас предупредит и нужно будет просто повторить процедуру.

Настройка антивируса

Чтобы антивирус надёжно выполнял свою работу, а также чтобы отключить различные ненужные “фишки”, рекомендую произвести некоторые настройки.

Откройте “Настройки” с главного окна антивируса.

Настройки программы

Это для того, чтобы возможная “умная” вредоносная программа не начала сама отключать ваш антивирус или управлять его настройками.

Зайдите в подраздел “Пароль”, включите функцию “Защитить Avast паролем” и установите любой пароль. Подойдёт даже самый простой. А настройки защищаемых областей можете поставить прямо как на изображении ниже:

Настройки защиты

Откройте вкладку “Компоненты” и здесь вы можете настроить отдельно каждый компонент защиты.

Настройки, которые заданы изначально вполне можно оставить как есть, при них антивирус не “грузит” сильно систему и при этом хорошо защищает. Рекомендую изменить только уровень чувствительности, поставив “Высокая” (изначально стоит “нормальная”). Для этого открывайте поочерёдно настройки каждого компонента и во вкладке “Чувствительность” поставьте “Высокая”. Не забудьте сохранить изменения!

Также может пригодиться в настройках!

Сканирование на вирусы

Как бы не был хорош антивирус и как бы он не был правильно настроен, всегда есть вероятность пропустить что-нибудь на компьютер. А поэтому нужно регулярно (раз в месяц, например) проводить полное сканирование компьютера на наличие угроз, чтобы поддерживать вашу систему в хорошем состоянии, а также в большей безопасности.

Чтобы просканировать компьютер антивирусом Avast, перейдите в раздел “Защита” и выберите “Антивирус”.

Прежде чем запустить полное сканирование компьютера, рекомендую этот вид сканирования немного настроить. Для этого нажмите на шестерёнку в углу блока с данным видом сканирования.

В разделе “Сканирование” — “Типы файлов” поставьте галочку “Сканировать все файлы”, чтобы сканирование было максимально тщательным (но будет выполняться дольше).

В разделе “Чувствительность” поставьте высокую чувствительность и включите опцию “Проверять файлы целиком”.

В разделе “Архиваторы” отметьте “Все архиваторы”.

Вариант №2. Полностью или частично работать через виртуальную машину (при использовании Windows)

Данный способ защиты представляет собой следующее. На ваш компьютер устанавливается специальная программа, через которую вы устанавливаете новую операционную систему (какую хотите) и можете работать в ней, находясь в вашей реальной системе.

Эта операционная система, которая будет у вас работать через специальную программу и есть виртуальная машина, т. е. как виртуальный компьютер.

Что это даёт? Виртуальная машина — это отдельная от вашей реальной системы среда и если туда попадают вирусы, то они там и останутся, не причинив никакого вреда вашей реальной системе.

Виртуальная машина (называют “виртуалка”) требует хорошей производительности от вашего компьютера. Проще говоря, компьютер должен быть мощным! Конечно, многое зависит и от системы, которую вы будете устанавливать в качестве виртуальной машины, потому что, например, Windows XP требует в несколько раз меньше ресурсов компьютера, чем современная Windows 10. Если компьютер будет слабым, вы не то что не сможете нормально работать в виртуальной машине, так ваша реальная система может тормозить и не справляться с некоторыми обыденными задачами.

Какой компьютер нужно иметь для работы с виртуальной машиной? Порой проще просто взять и проверить. Т.е. ставите виртуальную машину, выделяете под неё нужное количество оперативной памяти и смотрите, нормально ли в ней работать или некомфортно. Процессор лучше иметь из линейки Core i или аналогичных от AMD. Оперативной памяти от 4 Гб, поскольку даже уже старая Windows 7 требует для нормальной работы 2 Гб. памяти. Соответственно, если у вас всего на компьютере меньше 4 Гб. оперативной памяти, о виртуальной машине можно забыть).

Исходя написанного выше, применять виртуальную машину можно в 2-х вариантах:

Производить в ней большинство ваших действий, т. е. “гулять” по интернету, что-то скачивать.

Проделывать в виртуальной машине только некоторые действия, например, посещать сайты, в надёжности которых вы не уверены, скачивать файлы, в безопасности которых вы не уверены или же устанавливать всякие неизвестные программы.

Первый способ я бы применять не стал, поскольку большую часть времени проводить в виртуальной машине попросту неудобно. А во-вторых для комфортной работы в виртуальной машине (чтобы прямо как в обычной системе) нужен весьма мощный компьютер и это без учёта того, что в реальной системе параллельно могут выполняться какие-то задачи.

Установка программы VMware Workstation Player для создания и работы с виртуальными машинами

Программа VMware Workstation Player для работы с виртуальными машинами, будет запускаться только на компьютерах с 64-х разрядной версией Windows! Сейчас в подавляющем большинстве случаев на компьютерах ставится именно такая версия Windows. В любом случае вы можете просто попробовать установить.

Скачать программу вы можете с официального сайта, перейдя по ссылке:

На открывшейся странице нажмите кнопку “Download” напротив версии для Windows (for Windows 64-bit Operating Systems) и начнётся скачивание программы на ваш компьютер.

После того как файл установки скачается, запустите его.

В первом окне установки нажмите Next.

На одном из этапов установке отметьте галочкой пункт “Enhanced Keybourd Driver» и нажмите «Next»:

Включение этой опции означает, что для виртуальных машин будет установлен расширенный драйвер клавиатуры и лучше его установить на всякий случай.

В одном из окон установки, снимите галочку с опции «Help Improve VMWare Workstation 12 Player», а первую опцию оставьте включённой:

Первая опция означает, что программа будет автоматически проверять обновления и если есть новая версия, то вы сможете сразу на до неё обновиться. Вторая опция – оказание помощи разработчикам программы за счёт отправки со своего компьютера анонимных сведений о работе данной программы.

Всё, установка завершена.

Теперь запустите программу и увидите вот такое окно:

Здесь необходимо выбрать первый пункт, как на изображении выше и указать свой E-Mail адрес. Это нужно лишь для того, чтобы вы могли бесплатно пользоваться программой. Указав свой E-Mail, нажмите «Continue».

В следующем окне нажмите «Finish»:

Запустится окно программы.

Создание виртуальной машины

Теперь в главном окне программы нажимаем «Create a New Virtual Machine» для создания новой виртуальной машины:

Вот мы дошли до этапа, где необходимо выбрать, откуда, с какого файла или диска будет устанавливаться операционная система в качестве виртуальной. В окне будет 2 варианта: установить с CD/DVD диска (Installer disc) или установить с файла образа, хранящегося на вашем компьютере (Installer disc image file). Первый вариант выбирайте, если у вас есть свой CD/DVD диск с ОС, которую вы хотите установить в качестве виртуальной:

Например, у вас есть диск с Windows 7 и вы хотите установить эту систему в качестве виртуальной. Тогда вставляйте диск с этой системой в компьютер и выбирайте первый вариант.

Но операционные системы для установки могут храниться и в специальном файле на вашем компьютере, который называется «образ». Тогда вы можете установить операционную систему в качестве виртуальной машины прямо из этого файла. Вот пример файла образа с операционной системой Windows XP:

VMWare Workstation Player поддерживает файлы образы в формате «.ISO», поэтому если у вас есть файл образ ISO с операционной системой, то установить виртуальную машину проще всего из него. И тогда выбирайте второй вариант в текущем окне:

При помощи кнопки «Browse» вы можете выбрать как раз нужный файл образ с операционной системой.

Выбрав нужный вариант, нажмите внизу кнопку «Next».

В качестве виртуальной может быть установлена любая операционная система, т.е. любая Windows-система, любая Linux или какие-либо другие!

Я рекомендую устанавливать Windows 7, поскольку, к примеру, самая старая Windows XP уже давно не поддерживается и в ней могут некорректно работать многие программы, а многие вообще работать не будут. А более новые (Windows 8 и 10) требуют большей производительности вашего компьютера для нормальной работы.

В следующем окне нам предлагают заранее указать ключ для установки операционной системы, указать имя пользователя и пароль:

Ведь установка операционной системой в виртуальную машину ничего не будет отличаться от установки реальной ОС на свой компьютер. Разница только в том, что система будет ставиться в окне виртуально, а не на реальный ваш жёсткий диск. Но в том окне я рекомендую оставить только имя пользователя, которое скорее всего будет задано автоматически (берётся с вашей реальной ОС). Ключ и другие параметры, если это будет необходимо, проще указать уже во время установки ОС. Поэтому в том окне просто нажмите «Next» чтобы продолжить.

Вероятно, появится окно с предупреждением, что вы не указали ключ. Нажмите «Yes»:

В следующем окне в первом поле нужно указать название виртуальной машины, которую вы создаёте, а во втором поле – расположение файлов виртуальной машины на вашем компьютере.

Назвать можно как угодно, обычно называют так как называется ОС, которую вы будете устанавливать. Главное, чтобы вы сами понимали, где какая у вас ОС, если вдруг будете в дальнейшем устанавливать и работать с несколькими виртуальными ОС. Т.е. не называйте вот так: «1234», потому что сами потом не поймёте, что это за виртуальная машина у вас с таким названием, пока не запустите её.

Расположение виртуальной машины на вашем компьютере можно выбрать любое, т. е. любую папку или диск в вашей реальной системе. Именно в выбранной папке будут располагаться файлы (их будет много), отвечающих за запуск виртуальной машины.

Обратите внимание, что виртуальная машина будет занимать много места! Зависит от устанавливаемой системы.

Когда укажите название и расположение, нажимайте «Next».

В следующем окне нужно указать объём вашего жёсткого диска, который будет выделен под работу создаваемой виртуальной машины. Это очень важный шаг!

Как я уже говорил, виртуальная машина практически ничем не отличается от вашей реальной ОС. У неё тоже будет свой жёсткий диск только виртуальный.

И объём жёсткого диска виртуальной ОС будет равен тому объёму вашего реального жёсткого диска, который вы выделите для виртуальной машины.

Здесь всё будет зависеть от того, какую операционную систему вы устанавливаете в качестве виртуальной. Если, например, Windows XP, то она не требует много места на жёстком диске и ей хватит где-нибудь 10-15 Гб.

Но современные ОС Windows: 7, 8, 10 требуют для своей работы приличный объём свободного места на диске, как минимум 30 Гб, а лучше — больше (смотря для чего будет использоваться виртуалка).

И вот в первом поле текущего окна вам нужно задать, какой объём вашего реального жёсткого диска вы отведёте под создаваемую виртуальную машину.

Я, как уже говорил, для примеру буду устанавливать пробную 30-дневную версию Windows XP. Для этой системы будет достаточно 15 Гб. объёма виртуального диска.

Учтите, что на вашем реальном жёстком диске должно быть минимум столько свободного пространства, сколько вы выделяете под виртуальную машину!

Отметив ту опцию, мы указали, что делить на несколько файлов виртуальный жёсткий диск, на котором будет работать виртуальная ОС не нужно, пусть он будет в одном файле. Если же мы бы выбрали вторую опцию «Split virtual disk into multiple files», то виртуальный жёсткий диск делился бы на несколько файлов.

В следующем окне вы получите информацию о настройках создаваемой виртуальной машины. Мы прямо сейчас можем нажать «Finish» чтобы запустить установку виртуальной машины, но делать сейчас этого не будем.

Перейдём к дополнительным настройкам виртуальной машины, чтобы понять ещё одну крайне важную настройку и нажимаем для этого кнопку «Customize Hardware»:

Откроется дополнительное окно с настройками на нескольких вкладках. Нас интересует только вкладка «Memory», на которой настраивается объём выделяемой для виртуальной машины оперативной памяти вашего компьютера.

В данном окне нужно указать тот объём вашей реальной оперативной памяти, который будет выделен для работы виртуальной машины.

Всё опять же зависит от того, какую операционную систему вы будете устанавливать. Если это Windows XP, то она сможет работать всего лишь со 128 Мб памяти, правда будет сильно тормозить.

Лучше для неё выделить 1-2 Гб. оперативки. Если же в качестве виртуальной машины устанавливаете Windows 7, 8 или 10, то рекомендую выделять не менее 2 Гб. оперативной памяти.

Но тут ещё один момент. Если в вашем компьютере итак мало оперативной памяти, то вы и не можете выделить много для виртуальной системы!

Если на компьютере всего 2 Гб памяти (такой компьютер на сегодняшний день является очень слабым), то вы уже вряд ли выделите для виртуальной машины более 512 Мб (мегабайт) памяти, потому что если выделите больше, ваша основная систем может жёстко начать тормозить. Учитывайте это!

Вообще, если компьютер у вас слабенький, проще и не заморачиваться с виртуальными машинами.

Вы вернётесь в окно со сведениями о настройке вашей виртуальной машины и пора приступать непосредственно к установке виртуалки!

Проверьте, чтобы стояла галочка «Power on this virtual machine after creation», для того чтобы установка сразу началась и нажмите «Finish»:

Запустится установка настроенной вами виртуальной ОС. Сначала будут появляться окна, оповещающие о подключении некоторого вашего реального оборудования компьютера к виртуальной машине, а также окна с различной несущественной информацией. Просто отмечайте в этих окнах пункт «Do not show this hint again» и нажимайте «ОК»:

Ну и затем пойдёт непосредственно установка виртуальной ОС. На примере с Windows XP это выглядит так:

Установка системы в качестве виртуальной машины не отличается от реального процесса установки этой системы на компьютер.

После установки операционной системы в качестве виртуальной, она сразу запустится. Всё это выглядит примерно так (т.е. операционная система в окне программы VMWare):

Сразу после запуска системы, в ней автомаически запустится установка дополнительных инструментов. Это нужно в первую очередь для того, чобы вы могли с лёгкостью перетаскивать файлы из реальной системы в окно виртуальной ОС или наоборот, а также могли свободно менять размер окна с виртуальной машиной.

Важные нюансы по работе с виртуальными машинами

Вариант №3. Использовать для работы (на постоянной основе) одну из операционных систем Linux или MacOS

Помимо самых популярных в мире операционных систем Windows, существуют и аналоги. Самыми востребованными аналогами являются системы Linux и MacOS.

Linux является бесплатной операционной системой, которую любой может свободно скачать из интернета и установить на свой компьютер.

MacOS является заводской системой на всех компьютерах фирмы Apple (Macbook).

Объединяет обе эти системы одна очень важная особенность — они намного безопаснее чем привычная многим Windows. Именно поэтому работу в данных системах я отнёс к 3-му варианту безопасной работы на компьютере.

Работая в Linux или в MacOS можно даже не пользоваться антивирусами! Определённо риск заражения есть, но он минимален по сравнению Windows, тем более что подавляющее большинство различных вирусов, троянов и прочих угроз разрабатываются под компьютеры с системой Windows, а попав эти файлы на Linux или MacOS, попросту будут безобидными.

Стоит ли переходить работать на Linux или остаться на Windows?

Решать только вам! Но могу сказать, что это принципиально другие системы, схожие с Windows лишь некоторыми особенностями и не более того. В них другой совершенно другой интерфейс; очень много других программ, которых нет в Windows и есть в этих системах (и наоборот); для некоторых программ придётся искать аналоги (например, для Linux нет Adobe Photoshop); в целом — совсем другие по структуре системы.

Поэтому, если вы новичок, с компьютером не совсем на “Ты”, но уже приспособились к работе в Windows, то полный переход в Linux или MacOS может стать для вас настоящей проблемой. Для для опытных пользователей, но которые много лет работают только в Windows, переход на Linux ну никак не обойдётся без нюансов, массы вопросов и непонимания каких-то вещей.

В этом случае вам, вероятно, проще работать на Windows, применяя описанные в этом мануале меры безопасности. Тем более что от воровства личных данных, таких как пароли от сайтов, данные банковских карт и счетов, Linux и MacOS не защитят в полной мере, даже с учетом их безопасности от вирусных угроз.

Потому что в краже данных виноваты сами пользователи, из-за своей неопытности, невнимательности, поскольку достаточно зайти случайно не поддельный сайт, ввести там логин и пароль (думая, что вы входите на привычный, нужный вам сайт) и всё, данные у злоумышленников! Это лишь один из примеров, как могут украсть данные из-за невнимательности пользователей.

Памятка! Нельзя забывать

Важно знать, что какие бы средства защиты вы не применяли при работе на компьютере, чтобы защититься от вирусов, ломающих систему и личные данные, от кражи важных данных, от взлома и всего прочего, вы не сможете на 100% обеспечить безопасную работу в интернете, если самостоятельно будете подвергать себя риску, из-за неопытности, незнания, невнимательности.

Самый простой пример. Кто-то в интернете попросил вас скинуть пароль от вашей электронной почты и вы, доверяя человеку, отправляете. Затем этот человек распоряжается вашей почтой как его угодно, хочет может хоть все письма удалить или гадостей от вашего имени наделать. Что в этом случае сделает защита, которую вы применяете для работы в интернете? Вообще ничего!

Будь то самый совершенный антивирус, виртуальная машина или же работа в безопасной системе Linux или другой системе. Всё это никак не поможет, потому что в этом случае вы сами передали злоумышленнику ваши данные и подобное происходит постоянно, как правило, из-за излишнего доверия, из-за неопытности и невнимательности пользователей.

Приведу пример невнимательности пользователей, который приводит к краже личных данных.

Предположим вы хотите войти в свой аккаунт социальной сети ВКонтакте. Вроде бы как обычно переходите на сайт этой соц.сети, но даже не обращаете внимания, что адрес сайта чуууточку отличается от настоящего.

Оригинальный адрес этой соц.сети такой vk.com , а вы попали на сайт vc.com , который, к примеру, имеет точно такой же дизайн, как у сайта ВКонтакте.

Так вот, перейдя на этот поддельный, мошеннический сайт, вы не обращая ни на что внимания, вводите свои логин и пароль, чтобы войти в аккаунт. И тут опа! Ваши данные, а именно — логин и пароль, будут уже в руках злоумышленников! А всё почему? Простая невнимательность, вероятно, неопытность. В этом случае, опять же, никакие средства защиты не помогут. Антивирус, конечно, может и предупредить о фишинговом сайте, но не всегда, ведь этот поддельный сайт мог появиться на днях и ещё просто не попал в базу.

И таких примеров можно приводить огромное количество…

Поэтому, гуляя по интернету всегда будьте на стрёме, внимательными и осторожными. Вот некоторые рекомендации.

В настоящее время все большее значение приобретает обеспечение компьютерной безопасности. Это связано с возрастающим объемом поступающей информации, совершенствованием средств ее хранения, передачи и обработки. Перевод значительной части информации в электронную форму, использование локальных и глобальных сетей создают качественно новые угрозы .

Компьютерные преступления в рассматриваемом аспекте можно охарактеризовать как противоправные посягательства на экономическую безопасность предпринимательства, в которых объектом либо орудием преступления является компьютер.

Источник данного вида угроз может быть внутренним (сотрудники фирмы), внешним (например, конкуренты), смешанным (заказчики — внешние, а исполнитель — сотрудник фирмы). Как показывает практика, подавляющее большинство подобных преступлений совершается сотрудниками фирм.

Что же является непосредственным объектом компьютерных преступлений? Им может являться как информация (данные), так и сами компьютерные программы.

Преступник получает доступ к охраняемой информации без разрешения ее собственника или владельца либо с нарушением установленного порядка доступа. Способы такого неправомерного доступа к компьютерной информации могут быть различными: кража носителя информации, нарушение средств защиты информации, использование чужого имени, изменение кода или адреса технического устройства, представление фиктивных документов на право доступа к информации, установка аппаратуры записи, подключаемой к каналам передачи данных. Причем доступ может быть осуществлен в помещениях фирмы, где хранятся носители, из компьютера на рабочем месте, из локальной сети, из глобальной сети.

Все угрозы на объекты информационной безопасности по способу воздействия можно сгруппировать следующим образом:

- собственно информационные;

- физические;

- организационно-правовые;

- программно-математические;

- радиоэлектронные.

Последствия совершенных противоправных действий могут быть различными:

- копирование информации (оригинал при этом сохраняется); изменение содержания информации по сравнению с той, которая была ранее;

- блокирование информации — невозможность ее использования при сохранении информации;

- уничтожение информации без возможности ее восстановления;

- нарушение работы ЭВМ, системы ЭВМ или их сети.

Большую опасность представляют также компьютерные вирусы, т.е. программы, которые могут приводить к несанкционированному воздействию на информацию либо ЭВМ (системы ЭВМ и их сети), с теми же последствиями.

Правовое обеспечение безопасности предпринимательской деятельности от компьютерных преступлений основывается на том, что по законодательству РФ защите подлежит любая документированная информация, неправомерное обращение к которой может нанести ущерб ее собственнику, владельцу, пользователю.

Защита осуществляется в целях предотвращения утечки, хищения, утраты, искажения, подделки информации, а также несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации; других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечения правового режима документированной информации как объекта собственности.

Поскольку угрозы компьютерным системам могут привести не только к значительным финансовым потерям, но и к необратимым последствиям — ликвидации самого субъекта предпринимательства, за перечисленные выше противоправные действия предусмотрена уголовная ответственность.

Угрозы компьютерным системам и компьютерной информации могут исходить от следующих субъектов:

- сотрудников фирмы, использующих свое служебное положение (когда законные права по должности используются для незаконных операций с информацией);

- сотрудников фирмы, не имеющих в силу своих служебных обязанностей права доступа к конфиденциальной информации;

- лиц, не связанных с фирмой трудовым соглашением (кон фактом).

В процессе своей деятельности предприниматели, пострадавшие от неправомерных действий других субъектов, не всегда обращаются в правоохранительные органы и стараются не разглашать случаи посягательств на их компьютерные системы. Это связано с тем, что фирмы, коммерческие банки не хотят «отпугивать» клиентов, потребителей тем, что их компьютерные системы (а значит и вся информация, содержащаяся в них) недостаточно хорошо зашищены. Латентная по своему характеру преступность приносит наибольший вред, поскольку безнаказанность преступников позволяет им продолжать свою преступную деятельность.

Защита компьютерной безопасности

Обеспечение безопасности предпринимательской деятельности со стороны компьютерных систем представляет собой один из блоков проблемы безопасности вообще. Защита от компьютерных преступлений должна начинаться с разработки концепции информационной безопасности фирмы. На основе вышеназванных принципов — вероятности угрозы, возможности защиты и экономической целесообразности защиты информации разрабатываются конкретные способы зашиты.

Способы защиты можно разделить на две группы : организационные и технические.

Организационные способы связаны с ограничением возможного несанкционированного физического доступа к компьютерным системам.

Технические способы предполагают использование средств программно-технического характера, направленных, прежде всего, на ограничение доступа пользователя, работающего с компьютерными системами фирмы, к той информации, обращаться к которой он не имеет права.

Специалисты-практики выделяют, например, следующие основные направления технической зашиты компьютерной системы:

- защита информационных ресурсов от несанкционированного доступа и использования — используются средства контроля включения питания и загрузки программного обеспечения, а также методы парольной защиты при входе в систему;

- защита от утечки по побочным каналам электромагнитных излучений и наводок — с помощью экранирования аппаратуры, помещений, применением маскирующих генераторов шумов, дополнительной проверкой аппаратуры на наличие компрометирующих излучений;

- защита информации в каналах связи и узлах коммутации — используются процедуры аутентификации абонентов и сообщений, шифрование и специальные протоколы связи;

- защита юридической значимости электронных документов — при доверительных отношениях двух субъектов предпринимательской деятельности, когда возникает необходимость передачи документов (платежных поручений, контрактов) по компьютерным сетям — для определения истинности отправителя документ дополняется «цифровой подписью» — специальной меткой, неразрывно логически связанной с текстом и формируемой с помощью секретного криптографического ключа;

- защита автоматизированных систем от компьютерных вирусов и незаконной модификации — применяются иммуностойкие программы и механизмы модификации фактов программного обеспечения.

Действенным способом ограничения несанкционированного доступа к компьютерным системам является также регулярная смена паролей, особенно при увольнении работников, обладающих информацией о способах защиты.

- Проверка состояния компьютера и решения проблем - оценивает безопасность вашего компьютера. На моем компьютере эта утилита не выявила проблем. В основном она определяет следующие проблемы: отсутствие защиты от шпионских программ, если у вас отсутствует антивирус, а также тот факт, что еще ни разу не была произведена архивация файлов. По сути, это не проблемы, а вообще толку от этой утилиты мало. Ничего нового она вам не расскажет.

- Изменение параметров контроля учетных записей - позволяет изменить параметры UAC .

- Устранить типичные проблемы компьютера - выводит список утилит (настройка подключения к Интернету, настройка звука и т.д.), позволяющих устранить типичные проблемы.

- Восстановление предшествующего состояния компьютера - этому вопросу посвящена глава Система восстановления Windows 7 .

- Проверка состояния брандмауэра, Разрешение запуска программы через брандмауэр Windows - позволяют просмотреть, как заявлено, состояние брандмауэра и разрешить запуск программы через брандмауэр. Брандмауэр рассматривается в главе Настройка стандартного брандмауэра Windows 7 .

- Просмотр объема ОЗУ и скорости процессора - выводит общую информацию о системе. Это же окно открывается при щелчке на кнопке Свойства системы в окне Компьютер.

- Проверка индекса производительности Windows - позволяет вычислить индекс производительности Windows. Для запуска многих игр требуется индекс производительности не ниже 3. Выводится не только рассчитанный средний индекс, но и индекс производительности по каждому компоненту системы (процессор, память, жесткий диск и т.д.), что позволяет определить, что "тормозит" работу системы, и заменить компонент. Обратите внимание на то, что оценка производительности не производится каждый раз при открытии этого окна! Для повторного вычисления индекса (например, после модернизации системы) нужно щелкнуть на кнопке Повторить оценку.

- Просмотр имени этого компьютера - открывает уже знакомое нам окно свойств системы.

- Настройка удаленного доступа - позволяет настроить удаленный доступ к вашему компьютеру.

- Диспетчер устройств - выводит информацию обо всех установленных в вашем ноутбуке устройствах и позволяет просмотреть состояние каждого устройства и обновить драйверы устройств.

- Включение или выключение автоматического обновления - позволяет включить или выключить автоматическое обновление Windows. Для обновления Windows необходимо подключение к Интернету. Если у вас медленное и дорогое GPRS/EDGE-соединение, тогда лучше отключить автоматическое обновление для экономии денег.

- Просмотр установленных обновлений - вы можете просмотреть обновления, которые уже были установлены.

- Проверка обновлений - позволяет проверить наличие обновлений (необходимо подключение к Интернету).

- Электропитание (Запрос пароля при выходе из спящего режима, Настройка функций кнопок питания, Настройка перехода в спящий режим) - позволяет управлять планами электропитания.

- Архивирование данных компьютера - создает резервную копию (образ) системы.

- Восстановление файлов из архива - позволяет восстановить систему из резервной копии.

- Защита компьютера с помощью шифрования данных на диске, Управление BitLocker - функция шифрования BitLocker доступна только в версии Windows 7 Ultimate.

- Освобождение места на диске позволяет очистить жесткий диск от "мусора". Программа будет рассмотрена в статье Управление компьютером. Сжатие дисков .

- Дефрагментация диска - дефрагментация позволяет повысить производительность операций с жестким диском (в первую очередь - скорость чтения), что повышает производительность всей системы. О дефрагментации мы поговорим в статьях

Кроме хорошего, старого антивируса появляются новые, специализированные приложения для защиты компьютера . Представляем 10 инструментов безопасности, которые помогут вам справиться с современными угрозами.

Все программы, которые описаны в этой статье, абсолютно бесплатны, или, по крайней мере, доступны в двух версиях – коммерческой и бесплатной (последняя может иметь ограниченный набор функций).

Представленные приложения не заменят широко используемого программного обеспечения, таких как антивирус , сетевой экран, модуль борьбы со шпионским ПО и / или спамом, или многофункциональный пакет безопасности . Это только их хорошее дополнение , которое позволит вам получить еще больший уровень безопасности .

Также следует помнить о других основных принципах, таких как регулярное обновление Windows и установленных приложений, а также запрет на открытие вложений в корреспонденции от неизвестных источников.

Защита программ Windows – Crystal AEP

Приложение Crystal Anti-Exploit Protection оснащает программы, установленные в системе Windows специальным защитным панцирем. С его помощью они менее подвержены атакам злоумышленников из интернета.

Приложение Crystal Anti-Exploit Protection (в двух словах: Crystal AEP ) защищает программы в системе Windows, которые чаще всего попадают под прицел хакеров и вирусов. Он, например, может окружить защитой любой из популярных интернет-браузеров (Internet Explorer, Google Chrome и Firefox) и такие приложения, как Acrobat Reader, Microsoft Excel, VLC Media Player или даже Winamp.

Утилита контролирует передачу данных через процессы. Знает типичные методы атаки, которые используются вирусами для контроля над процессами. Таким образом, Crystal AEP не в состоянии предотвратить атаки злоумышленников на переполнение буфера.

Не удивляйтесь, когда вы увидите несколько записей с названием одной и той же программы в списке инструмента Crystal AEP . Многие приложения запускается в нескольких работающих параллельно экземплярах.

В отличие от обычных антивирусных программ, которые демаскируют вредоносный код с помощью сигнатур, приложение Crystal AEP обнаруживает угрозы по подозрительному поведению. Поэтому не использует вакцин, которые вам нужно будет регулярно обновлять.

Инструмент CrystalAEP требует наличия установленной среды выполнения.NET Framework версии 2.0 (или более поздней версии).

Анализ безопасности – Webroot System Analyzer

Webroot тщательно анализирует состояние безопасности компьютера, после чего отображает результаты. Таким образом, вы сразу увидите, что имеются некоторые недостатки, которые необходимо исправить, чтобы улучшить состояние безопасности вашей системы. Утилита не требует установки, а процесс сканирования занимает менее двух минут.

На что следует обратить внимание. Кроме прочего, Webroot System Analyzer указывает ошибки, с малой силой поражения. Например, если вы забыли о том, чтобы регулярно удалять файлы cookie, программа напомнит вам об этом, выдав соответствующую подсказку.

Операторы рекламных сетей в состоянии считывать файлы cookie , сохраненные на компьютерах пользователей, и таким образом получают очень подробную картину их предпочтений. Хотя это не угрожает для безопасности компьютера , но посягает на вашу личную жизнь.

Обнаружение и блокирование опасных руткитов – RUBotted

Программа RUBotted используется для обнаружения и устранения опасных руткитов. С ее помощью вы убедитесь, что злоумышленники не захватили контроль над вашим компьютером, чтобы использовать его для своих собственных целей. Приложение следует использовать как дополнение к традиционной антивирусной программе.

На что следует обратить внимание. Приложение RUBotted настраивает себя так, чтобы оно автоматически запускалось вместе с операционной системой. Вследствие этого, начальная загрузка компьютера может увеличиться на несколько секунд.

Разделение и шифрование – Split Byte

Инструмент Split ByteSplit Byte разбивает большие файлы на более мелкие части и шифрует их с помощью пароля, заданного пользователем. Это очень полезно для отправки файлов по электронной почте. В случае необходимости вы можете проверить целостность файла, полученного при помощи контрольных сумм MD5.

На что следует обратить внимание. Во время установки выберите Custom Setup. Тогда вы можете снять флажок Setup Search Suggestor. Если вы этого не сделаете, программа вставит веб-сайт в панель инструментов.

На заключительном этапе установки программа может предложить еще больше расширений для веб-браузера. Рекомендуется отклонить его. Для работы программы Split Byte требуется платформа.NET Framework версии 2.0 (или более поздней версии).

Защита портов USB – Phrozen Safe USB

Вирусы и другие вредители могут получить доступ к компьютеру не только через интернет, но и с помощью портативных USB-накопителей. Это достаточная причина, чтобы лучше контролировать интерфейс USB. Поможет вам в этом, например, англоязычный программа Phrozen Safe USB.

Определение лишних расширений браузера – HijackThis

Приложение HijackThis поможет вам обнаружить нежелательные расширения Internet Explorer и лишние панели инструментов. С его помощью можно избавиться от нежелательных элементов.

На что следует обратить внимание. Начиная с девятой версии, Internet Explorer прекрасно защищен от несанкционированных операций с домашней страницей. Так что, если вы работаете со старой версии этого браузера, рассмотрите вариант его обновления.

Восстановление пароля Windows – Live CD, Ophcrack

Linux дистрибутив Ophcrack LiveCD специализируется в области восстановления паролей доступа к ос Windows. Ломает их с помощью gcc., после чего отображает ключи, чтобы разрешить вход на отдельных аккаунтах системы.

Система Ophcrack ломает пароли Windows, используя так называемые радужные таблицы (rainbow tables), которые выполняют роль своеобразной телефонной книги, в которой сохраняются все возможные пароли операционной системы Windows.

Проверка файлов на вирусы – VirusTotal Uploader

Сервис VirusTotal проверяет любые файлы размером до 32 МБ с помощью более сорока антивирусных сканеров .

Если вы имеете дело с подозрительным файлом, рекомендуется проверить его с помощью как можно большего количества антивирусных программ, чтобы подтвердить или исключить заражение вредителем. Очень просто и быстро это делает инструмент VirusTotal Uploader .

Обнаружение опасных ссылок в Facebook – BitDefender Safego

BitDefender Safego это мини-приложение, работающее на сайте социальной сети Facebook. По запросу проверит, все ли ссылки на главной странице профиля ведут в безопасные места.

Приложение Safego компании BitDefender проверяет все записи, на домашней странице пользователя на Facebook, и обнаруживает ссылки на опасные сайты .

Бесплатная программа Avast Mobile Security обеспечивает защиту мобильных устройств от вирусов. Кроме того, она обеспечивает много дополнительных функций, таких как удаленное управление смартфоном , чтобы в случае кражи заблокировать его.

Инструмент исследует все приложения, установленные в вашем смартфоне, проверяя, есть ли среди них известные вирусы. В дополнение к защите в режиме реального времени доступно сканирование по расписанию. Встроенный брандмауэр имеет фильтром портов и фильтр IP-адресов.

Кроме того, приложение обеспечивает много других функций. Модуль SiteCorrect может самостоятельно исправлять ошибки, допущенные при вводе адреса веб-сайтов, предотвращая таким образом, атаки злоумышленников на сокрытие вредоносного кода на веб-сайтах об адресах, похожих на популярные сайты.

Avast Mobile Security позволяет заблокировать смартфон с помощью SMS-сообщения, когда устройство будет потеряно или попадет в чужие руки. Вы можете найти потерянное устройство с помощью сигналов GPS и Wi-Fi. В состав функций входит дистанционное включение сирены и дистанционное удаление всех данных с карты SD (к сожалению, не хватает возможности создания резервной копии базы данных контактов). На случай кражи было предусмотрено, кроме того, уведомление об изменении телефонной карты (SIM-карты). Дистанционное управление осуществляется с помощью SMS-сообщений, отправленных с другого телефона или с помощью сайта, а модуль механизма трудно обнаружить и деактивировать.

Полезным дополнением оказывается Network Meter, который отображает статистику полученных и отправленных данных в рамках сети 3G и Wi-Fi (аналитические отчеты ежедневные, ежемесячные и ежегодные).