ЭЦП и аутентификация: сделано в России. Многофакторная аутентификация на основе аппаратного обеспечения. Когда пароль просто не подходит

Вопросы обеспечения информационной безопасности должны решаться системно и комплексно. Важную роль в этом играют надежные механизмы защищенного доступа, в том числе аутентификация пользователей и защита передаваемых данных.

Информационная безопасность невозможна без аутентификации, а проникновение в корпоративную среду мобильных устройств и облачных технологий не может не влиять на принципы обеспечения ИБ. Аутентификация - процедура подтверждения подлинности субъекта в информационной системе по некоему идентификатору (см. Рисунок 1). Надежная и адекватная система аутентификации пользователей - важнейший компонент корпоративной системы информационной безопасности. Конечно, в разных коммуникационных каналах могут и должны применяться разные механизмы аутентификации, каждый из которых имеет свои достоинства и недостатки, отличается по надежности и стоимости решений, удобству применения и администрирования. Поэтому при их выборе необходимо анализировать риски и оценивать экономическую целесообразность внедрения.

Для аутентификации пользователей применяются разные технологии - от паролей, смарт-карт, токенов до биометрии (см. врезку «Биометрические методы аутентификации»), основанной на таких персональных свойствах человека, как отпечаток пальца, структура сетчатки глаза и т. д. Системы строгой аутентификации проверяют два и более факторов.

Биометрические методы аутентификации

Системы двухфакторной аутентификации применяются в таких областях, как электронная коммерция, включая интернет-банкинг, и аутентификация при удаленном доступе с недоверенного рабочего места. Более строгую аутентификацию обеспечивают биометрические методы. Такие системы реализуют доступ по отпечатку пальца, геометрии лица, отпечатку или рисунку вен ладони, структуре сетчатки глаза, рисунку радужной оболочки глаза и голосу и пр. Биометрические методы постоянно совершенствуются - стоимость соответствующих решений снижается, а их надежность повышается. Наиболее востребованные и надежные технологии - биометрическая аутентификация с использованием отпечатка пальца и радужной оболочки глаза. Системы сканирования отпечатка пальца и распознавания геометрии лица применяются даже в потребительских устройствах - смартфонах и ноутбуках.

Аутентификация с использованием биометрии позволяет повысить уровень безопасности при критически важных операциях. Предоставление доступа человеку, не имеющему на это права, практически исключено, однако ошибочный отказ в доступе случается довольно часто. Чтобы избежать таких недоразумений, можно применять системы многофакторной аутентификации, когда личность идентифицируется, например, и по отпечатку пальца, и по геометрии лица. Общая степень надежности системы растет пропорционально числу используемых факторов.

Кроме того, при использовании биометрии для доступа к ключам и сертификатам на смарт-карте работа с последней и процесс аутентификации упрощаются: вместо ввода сложного пароля достаточно прикоснуться пальцем к сканеру.

Лучшей практикой считается двусторонняя строгая аутентификация, основанная на технологии электронной цифровой подписи (ЭЦП). Когда эту технологию использовать невозможно или нецелесообразно, рекомендуется применять одноразовые пароли, а при минимальном уровне рисков - многоразовые.

«Без аутентификации невозможно говорить о безопасности в информационной системе, - поясняет Алексей Александров, руководитель направления по работе с технологическими партнерами компании «Аладдин Р.Д.». - Есть разные ее способы - например, с помощью многоразовых или одноразовых паролей. Однако более надежна многофакторная аутентификация, когда безопасность основывается не только на знании некоего секрета (пароля), но и на владении специальным устройством, а в качестве третьего фактора выступает одна или несколько биометрических характеристик пользователя. Пароль может быть украден или подобран, но без устройства аутентификации - USB-токена, смарт-карты или SIM-карты - злоумышленнику не удастся получить доступ к системе. Использование устройств, работа с которыми поддерживается не только на рабочих станциях, но и на мобильных платформах, позволяет применять многофакторную аутентификацию в отношении владельцев мобильных телефонов или планшетов. Это касается и модели Bring Your Own Device (BYOD)».

«Сегодня мы наблюдаем рост интереса к токенам - генераторам одноразовых паролей (One Time Password, OTP) различных производителей. Внедрение подобных систем уже стало стандартом де-факто для интернет-банкинга и все больше востребовано при организации удаленного доступа с мобильных устройств, - говорит Юрий Сергеев, руководитель группы проектирования центра информационной безопасности компании «Инфосистемы Джет». - Они удобны и просты в использовании, что позволяет применять их повсеместно. Специалисты проявляют интерес к технологиям, которые не требуют установки и управления «лишним» программным обеспечением на стороне клиента. Такое решение, как «КриптоПро DSS» интегрируется с различными Web-сервисами, не нуждается в клиентской части и поддерживает российские криптоалгоритмы».

Этот программно-аппаратный комплекс предназначен для централизованного защищенного хранения закрытых ключей пользователей, а также для удаленного выполнения операций по созданию электронной подписи. Он поддерживает разные способы аутентификации: однофакторную - по логину и паролю; двухфакторную - с использованием цифровых сертификатов и USB-токенов или смарт-карт; двухфакторную - с дополнительным вводом одноразового пароля, доставляемого по SMS.

Одна из ключевых тенденций в сфере ИБ связана с ростом числа мобильных устройств, с помощью которых офисные или удаленные сотрудники работают с конфиденциальной корпоративной информацией: электронной почтой, хранилищами документов, различными бизнес-приложениями и др. При этом и в России, и за рубежом все более популярной становится модель BYOD, когда на работе разрешается использовать личные устройства. Противодействие возникающим при этом угрозам - одна из наиболее актуальных и сложных проблем ИБ, которую предстоит решать в ближайшие пять - семь лет, подчеркивают в компании «Аванпост».

Понимание участниками рынка необходимости внедрения надежных систем аутентификации и цифровой подписи (ЭЦП), изменение законодательства в области защиты персональных данных, принятие требований по сертификации (ФСБ и ФСТЭК России), реализация таких проектов, как «Электронное правительство» и «Портал государственных услуг», развитие дистанционного банковского обслуживания и интернет-банкинга, поиск возможностей для определения ответственности в киберпространстве - все это способствует повышенному интересу к программно-аппаратным решениям, совмещающим в себе удобство использования и усиленную защиту.

ЦИФРОВАЯ ПОДПИСЬ

_250.png) |

| Рисунок 2. Устройство аутентификации может быть выполнено в различных форм-факторах: USB-токен, смарт-карта, удобная для использования на мобильных устройствах карта MicroSD (токен Secure MicroSD) и даже SIM-карта, поддерживаемая практически на всех мобильных телефонах и смартфонах. Оно может наделяться и дополнительным функционалом - например, смарт-карта может служить в качестве банковской платежной карты, электронного пропуска в помещения, средства биометрической аутентификации. |

Применяемые в смарт-картах и токенах (см. Рисунок 2) технологии установления подлинности отправителя становятся все более зрелыми, практичными и удобными. Например, их можно использовать в качестве механизма аутентификации на Web-ресурсах, в электронных сервисах и платежных приложениях с ЭЦП. Цифровая подпись соотносит конкретного пользователя с частным ключом асимметричного шифрования. Присоединяемая к электронному сообщению, она позволяет получателю удостовериться, является ли его отправитель тем, за кого себя выдает. Формы шифрования при этом могут быть различными.

Частный ключ, у которого только один владелец, используется для цифровой подписи и шифрования при передаче данных. Само сообщение может быть прочитано любым, кто имеет открытый ключ. Электронная цифровая подпись может генерироваться USB-токеном - аппаратным устройством, которое формирует пару ключей. Иногда различные методы аутентификации комбинируются - например, смарт-карту дополняют токеном с криптографическим ключом, а для доступа к последнему предусматривается ввод PIN-кода (двухфакторная аутентификация). При использовании токенов и смарт-карт закрытый ключ подписи не покидает пределов токена. Таким образом, исключается возможность компрометации ключа.

Применение ЭЦП обеспечивается специальными средствами и технологиями, составляющими инфраструктуру открытых ключей (Public Key Infrastructure, PKI). Основным компонентом PKI является удостоверяющий центр, который отвечает за выдачу ключей и гарантирует подлинность сертификатов, подтверждающих соответствие между открытым ключом и информацией, идентифицирующей владельца ключа.

Разработчики предлагают различные компоненты для встраивания криптографических функций в Web-приложения - например, SDK и подключаемые модули к браузерам с программным интерфейсом доступа к криптографическим функциям. С их помощью можно реализовывать функции шифрования, аутентификации и ЭЦП с высоким уровнем безопасности. Средства цифровой подписи предоставляются также в виде онлайновых сервисов (см. врезку «ЭЦП как сервис»).

ЭЦП как сервис

Для автоматизации подписи, обмена и хранения электронных документов можно воспользоваться онлайновым сервисом eSign-PRO (www.esign-pro.ru). Все регистрируемые в нем электронные документы защищаются цифровой подписью, причем формирование и проверка ЭЦП осуществляются на стороне клиента с помощью криптографического модуля eSign Crypto Plugin для браузера, устанавливаемого при первом обращении к порталу. Рабочие станции взаимодействуют с Web-сервером портала по протоколу TLS в режиме односторонней аутентификации сервера. Аутентификация пользователей выполняется на основе персональных идентификаторов и паролей, передаваемых на сервер после установления защищенного соединения.

Сервис eSign-PRO поддерживается инфраструктурой открытых ключей на базе удостоверяющего центра e-Notary, аккредитованного ФНС России и принадлежащего компании «Сигнал-КОМ», но могут приниматься и сертификаты, выпущенные другим удостоверяющим центром.

Как подчеркивают разработчики, этот сервис соответствует требованиям Федерального закона № 63-ФЗ «Об электронной подписи» и использует сертифицированные ФСБ России средства криптографической защиты «Крипто-КОМ 3.2». Ключевая информация может храниться на различных носителях, включая USB-токены.

«Инфраструктура PKI является наилучшей схемой для безопасной аутентификации пользователей, - считает Кирилл Мещеряков, руководитель направления по работе с технологическими партнерами компании «Актив». - Ничего надежнее цифровых сертификатов в данной области еще не придумали. Это могут быть сертификаты государственного образца для физических лиц для применения в облачном сервисе или корпоративные цифровые сертификаты для реализации модели BYOD. Причем первые могли бы использоваться для доступа к внутрикорпоративным ресурсам, если бы коммерческие компании имели возможность подключаться к государственным удостоверяющим центрам. Когда цифровые сертификаты будут применяться везде, где необходима аутентификация пользователей, жизнь обычных граждан заметно упростится. Надежное же и безопасное хранение цифровых сертификатов на данный момент обеспечивается только одним способом - с помощью смарт-карт и токенов».

Учитывая повышенное внимание государства к таким направлениям, как цифровая подпись и смарт-карты, а также важность наличия надежной и удобной многофакторной аутентификации в различных информационных системах и развития электронных платежных систем и юридически значимого электронного документооборота, отечественные разработчики продолжают совершенствовать свои решения и расширять линейки продуктов.

USB-ТОКЕНЫ И СМАРТ-КАРТЫ

_250.png) |

| Рисунок 3. Использование смарт-карт в качестве средства аутентификации при работе с информационными системами, Web-порталами и облачными сервисами возможно при доступе к ним не только с персональных рабочих станций, но и с мобильных устройств, однако для этого нужен специальный считыватель, поэтому иногда более удобным оказывается токен в форм-факторе MicroSD. |

Смарт-карты и USB-токены могут служить персональным средством аутентификации и электронной подписи для организации защищенного и юридически значимого документооборота (см. Рисунок 3). Более того, их применение позволяет унифицировать средства аутентификации - начиная с операционных систем и заканчивая системами контроля доступа в помещения.

Российские разработчики программно-аппаратных средств информационной безопасности накопили солидный опыт в создании электронных ключей (токенов) и идентификаторов. Например, компания «Актив» (www.rutoken.ru) выпускает линейку USB-токенов Рутокен, которая насчитывает уже более десятка таких продуктов (см. Рисунок 4). С 1995 года на этом же рынке работает компания «Аладдин Р.Д.».

_250.png) |

| Рисунок 4. Рутокен ЭЦП компании «Актив» - электронный идентификатор с аппаратной реализацией российского стандарта электронной подписи, шифрования и хеширования, обеспечивающий безопасное хранение ключей электронной подписи во встроенной защищенной памяти. Продукт имеет сертификат ФСБ о соответствии требованиям, предъявляемым к СКЗИ по классу КС2 и к средствам ЭП в соответствии с Федеральным законом № 63-ФЗ «Об электронной подписи», а также сертификат ФСТЭК о соответствии требованиям, предъявляемым по четвертому уровню контроля отсутствия недекларированных возможностей. |

В продуктах линейки Рутокен с двухфакторной аутентификацией (устройство и PIN-код) используются 32-разрядные микропроцессоры ARM для генерации ключевых пар, формирования и проверки электронной подписи (алгоритм ГОСТ Р 34.10-2001), а также защищенные микроконтроллеры с энергонезависимой памятью для хранения пользовательских данных. В отличие от решений, разработанных на Java, микропрограмма в Рутокен реализована на компилируемом языке. По мнению разработчиков, это дает больше возможностей для оптимизации ПО. Рутокен не требует установки драйверов и определяется как HID-устройство.

При формировании ЭЦП используется криптография на эллиптических кривых. Предлагаемый подключаемый модуль для браузеров (для его установки не требуются права администратора) умеет работать с USB-токеном и имеет программный интерфейс доступа к криптографическим функциям. Плагин позволяет интегрировать Рутокен с системами дистанционного банковского обслуживания и электронного документооборота.

Устройство Рутокен PINPad (Рутокен ЭЦП с экраном) позволяет визуализировать подписываемый документ перед применением электронной подписи и тем самым защититься от атак, совершаемых при помощи средств удаленного управления с целью подмены содержимого документа при передаче на подпись.

Российская компания «Аладдин Р.Д.» выпускает широкую линейку смарт-карт, USB- и Secure MicroSD-токенов JaCarta для строгой аутентификации, электронной подписи и безопасного хранения ключей и цифровых сертификатов (см. Рисунок 5). В нее входят продукты серии JaCarta PKI, предназначенные для применения в корпоративных и государственных системах, и JaCarta ГОСТ- для обеспечения юридической значимости действий пользователей при работе в различных электронных сервисах. В JaCarta, поддерживаемой на всех современных мобильных платформах (Apple iOS, Android, Linux, Mac OS и Windows), применяются строгая двух- и трехфакторная аутентификация, усиленная квалифицированная электронная подпись и защита от угроз недоверенной среды.

Устройства семейства JaCarta ГОСТ аппаратно реализуют российские криптоалгоритмы и сертифицированы ФСБ РФ как персональные средства электронной подписи по KC1 и КС2, рассказывает Алексей Александров. Таким образом, они могут применяться при аутентификации с использованием механизмов электронной подписи, для формирования электронной подписи на документах или подтверждения различных операций в информационных системах, а также при работе с облачными сервисами.

В устройствах семейства JaCarta ГОСТ криптоалгоритмы реализованы на уровне микропроцессора, а кроме того, задействована схема работы с неизвлекаемым закрытым ключом подписи. Такой подход исключает возможность хищения закрытого ключа подписи, а формирование ЭЦП с его использованием выполняется внутри устройства. Содержащиеся в JaCarta ГОСТ ключи и сертификаты могут применяться для строгой двухфакторной аутентификации и формирования усиленной квалифицированной электронной подписи сразу в нескольких информационных системах, работающих в рамках одной или более инфраструктур PKI.

Устройства аутентификации JaCarta выпускаются в различных форм-факторах, но имеют одинаковую функциональность, что позволяет применять одни и те же механизмы аутентификации во многих информационных системах, на Web-порталах, в облачных сервисах и мобильных приложениях.

_250.png) |

| Рисунок 6. Сертифицированная ФСБ РФ аппаратная реализация российских криптоалгоритмов в JaCarta ГОСТ позволяет использовать электронное удостоверение сотрудника в качестве средства ЭЦП, для строгой аутентификации в информационных системах и обеспечения юридической значимости его действий. |

Подход, при котором одинаковые устройства используются для решения ряда задач (см. Рисунок 6), приобретает в последнее время все большую популярность. Благодаря наличию в смарт-карте одной или двух меток RFID и интеграции со СКУД, ее можно применять для контроля доступа в помещения. А поддержка зарубежных криптоалгоритмов (RSA) и интеграция с большинством продуктов мировых вендоров (Microsoft, Citrix, VMware, Wyse и др.) дают возможность использовать смарт-карту как средство строгой аутентификации в инфраструктурных корпоративных решениях, включая вход пользователя в Microsoft Windows, работу с VDI и другие популярные сценарии. Программное обеспечение дорабатывать не требуется - поддержка включается путем применения определенных настроек и политик.

СИСТЕМЫ УПРАВЛЕНИЯ ИДЕНТИФИКАЦИЕЙ И ДОСТУПОМ К ИНФОРМАЦИОННЫМ РЕСУРСАМ

Автоматизировать работу администратора безопасности и быстро реагировать на изменения политик безопасности помогают системы централизованного управления жизненным циклом средств аутентификации и ЭЦП. Например, система JaСаrta Management System (JMS) компании «Аладдин Р.Д.» предназначена для учета и регистрации всех аппаратных и программных средств аутентификации и хранения ключевой информации, используемых сотрудниками в масштабах предприятия.

Ее задачи - управление жизненным циклом этих средств, аудит их использования, подготовка отчетов, обновление аутентификационных данных, предоставление или отзыв прав доступа к приложениям при изменении служебных обязанностей или увольнении сотрудника, замена устройства в случае его утери или повреждения, вывод оборудования из эксплуатации. В целях аудита средств аутентификации фиксируются все факты использования устройства на компьютере предприятия и изменения данных, хранящихся в его памяти.

С помощью JMS реализуются также техническая поддержка и сопровождение пользователей: замена забытого PIN-кода, синхронизация генератора одноразовых паролей, обработка типовых ситуаций утери или поломки токена. А благодаря программному виртуальному токену пользователь, находящийся вне офиса, даже в случае утери eToken может продолжить работу с компьютером или получить безопасный доступ к ресурсам без снижения уровня защищенности.

Как считают в компании «Аладдин Р.Д.», JMS (см. Рисунок 7), имеющая сертификат ФСТЭК России, повышает уровень корпоративной безопасности благодаря использованию сертификатов открытого ключа стандарта X.509 и хранению закрытых ключей в защищенной памяти смарт-карт и USB-токенов. Она упрощает внедрение и эксплуатацию решений PKI с использованием USB-токенов и смарт-карт за счет автоматизации типовых процедур администрирования и аудита.

_500.png) |

| Рисунок 7. Система JMS компании «Алладин Р.Д.» поддерживает все типы и модели eToken, интегрируется с Microsoft Active Directory, а открытая архитектура позволяет добавлять поддержку новых приложений и аппаратных устройств (через механизм коннекторов). |

Сегодня все более важную роль приобретают системы идентификации и управления доступом к информационным ресурсам предприятия (IDM). Недавно компания «Аванпост» выпустила четвертую версию своего продукта - программного комплекса Avanpost (см. Рисунок 8). По мнению разработчиков, в отличие от зарубежных решений внедрение IDM Avanpost 4.0 происходит в сжатые сроки и требует меньших затрат, а его интеграция с другими элементами информационных систем является наиболее полной. Разработанный российской компанией, продукт соответствует отечественной нормативной базе в области ИБ, поддерживает отечественные удостоверяющие центры, смарт-карты и токены, обеспечивает технологическую независимость в такой важной области, как комплексное управление доступом к конфиденциальной информации.

_300.png) |

| Рисунок 8. В состав ПО Avanpost входят три основных модуля - IDM, PKI и SSO, которые можно внедрять отдельно или в любых сочетаниях. Продукт дополняют инструменты, позволяющие строить и поддерживать в актуальном состоянии ролевые модели, организовывать документооборот, связанный с управлением доступом, разрабатывать коннекторы к различным системам, настраивать отчеты. |

Avanpost 4.0 решает задачу комплексного управления доступом: IDM используется в качестве центрального звена корпоративной системы ИБ, с которой интегрируются инфраструктуры PKI и единой авторизации (Single Sign On, SSO). ПО предусматривает поддержку двух- и трехфакторной аутентификации и биометрических технологий идентификации, реализацию SSO для мобильных платформ Android и iOS, а также коннекторы (модули сопряжения) с различными приложениями (см. Рисунок 9).

_400.png) |

| Рисунок 9. Архитектура Avanpost 4.0 упрощает создание коннекторов, позволяет добавлять новые механизмы аутентификации и реализовывать различные варианты N-факторной аутентификации (например, за счет взаимодействия с биометрией, СКУД и др.). |

Как подчеркивают в компании «Аванпост», на российском рынке популярность интегрированных систем, включающих IDM, СКУД и аппаратные средства биометрической аутентификации, будет постепенно расти, однако еще более востребованными станут программные технологии и решения, в которых задействованы мобильные устройства: смартфоны и планшеты. Поэтому на 2014 год намечен выпуск ряда обновлений ПО Avanpost 4.0.

На базе Avanpost 4.0 можно создавать комплексные средства управления доступом для систем, объединяющих традиционные приложения и частные облака, работающие по модели IaaS, PaaS и SaaS (в последнем случае требуется API облачного приложения). В компании «Аванпост» заявляют, что ее решение для частных облаков и гибридных систем уже полностью проработано, а его коммерческое продвижение начнется, как только на российском рынке появится устойчивый спрос на подобные продукты.

В модуль SSO включен функционал Avanpost Mobile, поддерживающий популярные мобильные платформы Android и iOS. Этот модуль предоставляет безопасный доступ через браузер с мобильных устройств к внутрикорпоративным порталам и интранет-приложениям (портал, корпоративная почта Microsoft Outlook Web App и др.). Версия для OS Android содержит встроенную полнофункциональную систему SSO, поддерживающую VoIP-телефонию, видео- и видео-конференц-связь (Skype, SIP), а также любые Android-приложения (например, клиенты корпоративных систем: бухгалтерских, CRM, ERP, HR и др.) и облачные Web-сервисы.

Благодаря этому пользователям не нужно запоминать множество идентификационных пар (логин-пароль), а организация может применять правила безопасности, требующие применения стойких, часто меняющихся паролей, которые различаются во всех приложениях.

Продолжаю-щееся усиление государственного регулирования сферы информационной безопасности в России способствует росту отечественного рынка средств ИБ. Так, по данным IDC, в 2013 году совокупный объем продаж программных решений безопасности составил более 412 млн долларов, превысив аналогичные показатели предыдущего периода более чем на 9%. А сейчас, после ожидаемого спада, прогнозы оптимистичны: в следующие три года среднегодовые темпы роста могут превышать 6%. Наибольшие объемы продаж приходятся на программные решения для защиты конечных устройств (более 50% рынка средств ИБ), мониторинга уязвимостей и контроля безопасности в корпоративных сетях, а также на средства идентификации и контроля доступа.

«Отечественные криптоалгоритмы не уступают западным стандартам и даже, по мнению многих, их превосходят, - рассказывает Юрий Сергеев. - Что касается интеграции российских разработок в области аутентификации и ЭЦП с зарубежными продуктами, то было бы полезно создать библиотеки с открытым кодом и криптопровайдеры для различных решений с контролем их качества со стороны ФСБ России и сертификацией отдельных стабильных версий. В таком случае производители могли бы встраивать их в предлагаемые продукты, которые, в свою очередь, проходили бы сертификацию как СКЗИ с учетом корректности использования уже проверенной библиотеки. Стоит отметить, что некоторых успехов уже удалось достичь: хорошим примером является разработка заплат для поддержки ГОСТ в openssl. Однако стоит задуматься об организации этого процесса на государственном уровне».

«Российская отрасль ИТ идет по пути встраивания отечественных сертифицированных компонентов в зарубежные информационные системы. Этот путь на данный момент оптимален, так как разработка полностью российских информационных и операционных систем с нуля будет неоправданно сложной и дорогой, - отмечает Кирилл Мещеряков. - Наряду с организационными и финансовыми проблемами, а также недостаточно проработанными законами, широкому распространению средств аутентификации и цифровой подписи мешает низкий уровень образованности населения в сфере ИБ и отсутствие государственной информационной поддержки отечественных поставщиков решений безопасности. Драйверами рынка, безусловно, являются торговые площадки, системы налоговой отчетности, корпоративные и государственные системы документооборота. За последние пять лет прогресс в развитии отрасли огромен».

Сергей Орлов - ведущий редактор «Журнала сетевых решений/LAN». С ним можно связаться по адресу:

Идея строгой аутентификации заключается в том, что сторона должна доказать свою подлинность другой стороне, показывая свои знания определенного секрета. Такой секрет может изначально быть распределен безопасным методом между пользователями аутентификационного обмена.

Стандарт Х.509 определяет аутентификацию следующих видов:

- односторонняя

- двусторонняя

- трехсторонняя

Односторонняя аутентификация определяет обмен данными только в 1 направлении. Такой вид аутентификация разрешает:

- обнаружить нарушения целостности транспортируемых данных

- подтвердить подлинность одной стороны аутентификационного обмена

- найти реализацию атаки типа «повтор-передачи»

- гарантировать, что транспортируемые аутентификационные данные могут использоваться только проверяющей стороной

Двусторонняя аутентификация в сравнении с односторонней имеет дополнительный от одной стороны к другой. Трехсторонняя аутентификация предполагает, что трех шаговую аутентификацию. Получится, что доказывающая сторона отправит данные 2 раза.

Алгоритм строгой аутентификации может быть реализован на основе проверок параметров и реализации криптографических методов. Реализация многофакторной аутентификации уменьшает важность паролей, и это преимущество, так как пользователям не приходится запоминать множество паролей, а в следствии они не будут их записывать на дополнительных носителях информации.

Использование USB-токенов и смарт-карт

Реализация смарт-карт

Смарт-карта — пластиковая карта с встроенным микропроцессором, реализующим действия контроля доступа к карте. Главным преимуществом таких карт заключается в надежной защите содержимого от внешнего доступа. Смарт-карты делят по следующим параметрам:

- сфера реализации

- метод считывания данных с карты

- тип микросхемы

- соответствие стандартам

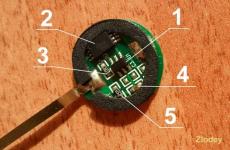

Также все карты делят на: карты с памятью и карты с микропроцессором. Карта с памятью нужна для хранения данных. Такие карты защищены PIN-кодом. Микропроцессорные карты имеют микроконтроллер, ЦП, ОЗУ и ПЗУ и электрически стираемые программируемый ПЗУ (ЭСППЗУ) рис.1.

Рисунок — 1

Самая основная часть работы заключена в сопроцессоре:

- генерация

- реализация операций с электронной подписью

- реализация криптографических алгоритмов

- реализация операций с PIN-кодом

Есть категория микропроцессорных смарт-карт — карты с криптографической логикой . Такие карты нужны в системах защиты информации для участия в процессах шифрования или созданий криптографических ключей и других средств защиты.

Генерация ключевой пары вне устройства . В таком случае сотрудник может реализовать резервную копию закрытого ключа. Если носитель потерян, выведен из строя или еще что-то, пользователь может записать закрытый ключ на другое устройство и работать с ним.

Генерация ключевой пары с помощью устройства . Закрытый ключ в таком методе не находится в открытом виде и нет угроз его хищения.

Смарт-карты отлично подходят для , так как реализуют безопасное хранение ключа и сертификата пользователя на самом носителе. К недостаткам смарт-карт относят то, что нужно иметь под рукой средство считывания.

Применение USB-токенов

USB-токены очень похожи на контактные смарт-карты. С виду USB-ключи похожи на брелок или usb-флешку. USB-токенны имеют все плюсы смарт-карт связанные с безопасным хранением данных и реализацией криптографических действий внутри токена, однако лишены главного недостатка смарт-карт, токен не требует дополнительного считывателя. USB-токен подключается к USB-порту. В таблице 1 наведены характеристики USB-токенов.

Таблица 1 — Характеристики USB-токенов

| Изделие | Объем памяти, Кб | Разрядность серийного номера | Алгоритм шифрования |

|---|---|---|---|

| iKey20xx | 8/32 | 64 | DES(ECB,CBC),3-DES,RC{2;5),MD5,RSA-1024/2048 |

| eToken R2 | 16/32/64 | 32 | DESX, MD5 |

| eToken PRO | 16/32 | 32 | RSA/1024, DES, 3DES, SHA-1 |

| eToken 1000 | 8/32 | 64 | MD5, MD5-HMAC |

| eToken 2000 | 16/32 | 64 | RSA, DES, 3DES, DSA, MD5, SHA-1 |

| ruToken | 8/17/32/64/128 | 32 | ГОСТ 28147-89, RSA, DES, 3DES, RC2, RC4, MD4, MD5, SHA-1 |

К недостаткам USB-токеннов относят гарантироанное количество подключение (всего 5000 раз) и достаточно высокую стоимость и слабую механическую защищенность.

Использование PIN-кода

Самая простая атака на угадывания PIN-кода (Кроме подглядывания) это угадывания значения. Вероятность угадывания зависит от длины PIN-кода и от количества разрешенных попыток ввода. Расчитаем эту вероятность.

- X — число возможных комбинаций PIN-кода

- m — число возможных символов на позиции

- n — число позиций в PIN-коде

- P — вероятность угадывания

- i — число попыток угадывания

Количество возможных комбинаций — x = m n . Вероятность угадывания PIN-кода с помощью i попыток: P = i/m n . К примеру, если PIN-код состоит из 4 десятичных цифр, n = 4, m = 10, то число возможных комбинаций — x = 10 4 = 10000. Если взять стандартное число разрешимых попыток ввода, i = 3, то вероятность угадывания PIN-кода составляет 0,03%.

"К 2008 году количество используемых USB-ключей приблизится к количеству других средств аутентификации"

IDC 2004 год

Введение

В настоящее время в связи с широким распространением компьютеров все чаще приходится задумываться о безопасности обрабатываемой информации. Первым шагом в обеспечении безопасности является аутентификация законного пользователя.

Чаще всего в качестве средств аутентификации используется пароль. К тому же более 60% пользователей, как показывает практика, чаще всего использует одни и те же пароли к различным системам. Не стоит и говорить, что это существенно снижает уровень безопасности. Что делать?

На мой взгляд, одним из вариантов решения проблемы будет использование аппаратных ключей аутентификации. Рассмотрим их применение подробнее на примере USB-ключей от фирмы Aladdin.

Что такое eToken?

eToken (рис. 1) – персональное устройство для аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронно-цифровой подписью (ЭЦП). eToken выпускается в виде:

- eToken PRO – USB-ключ, позволяющий производить двухфакторную аутентификацию. Доступен в версиях 32К и 64К.

- eToken NG-OTP – гибрид USB-ключа и устройства, генерирующего одноразовые пароли (One Time Password, OTP). Доступен в версиях 32К и 64К.

- Смарт-карта eToken PRO – устройство, выполняющее те же функции, что и USB-ключ, но имеющее форму обычной кредитной карты. Доступна в версиях 32К и 64К.

В дальнейшем мы будем говорить именно о USB-ключах, которые подключаются напрямую к USB порту компьютера и, в отличие от смарт-карты, не требует наличия специального считывателя.

eToken обладает защищенной энергонезависимой памятью и используется для хранения паролей, сертификатов и других секретных данных.

Рисунок 1 eToken Pro 64k

Устройство eToken

Компоненты технологии eToken PRO:

- Чип смарт-карты Infineon SLE66CX322P или SLE66CX642P (EEPROM ёмкостью 32 или 64 КБ соответственно);

- ОС смарт-карты Siemens CardOS V4.2;

- Аппаратно реализованные алгоритмы: RSA 1024bit, DES, Triple-DES 168bit, SHA-1, MAC, Retail-MAC, HMAC-SHA1;

- Аппаратный датчик случайных чисел;

- Контроллер USB интерфейса;

- Источник питания;

- Корпус из твёрдого пластика, не поддающийся необнаружимому вскрытию.

В устройство eToken NG-OTP дополнительно включены следующие компоненты:

- Генератор одноразовых паролей;

- Кнопка для их генерации;

- ЖК-дисплей;

Поддержка интерфейсов:

- Microsoft CryptoAPI;

- PKCS#11.

PIN-код

Для получения доступа к данным, хранящимся в памяти eToken, необходимо ввести PIN-код (Personal Identification Number). В PIN-коде не рекомендуется использовать пробелы и русские буквы. При этом PIN-код должен удовлетворять критериям качества, заданным в файле %systemroot%\system32\etcpass.ini.

Редактирование этого файла, содержащего критерии качества PIN-кода, осуществляется с помощью утилиты eToken Properties.

Права доступа к eToken

В зависимости от модели eToken и параметров, выбранных при форматировании, можно выделить четыре типа прав доступа к eToken:

- гостевой – возможность просматривать объекты в открытой области памяти; возможность получения из системной области памяти общей информации относительно eToken, включающей имя eToken, идентификаторы и некоторые другие параметры. При гостевом доступе знание PIN-кода не обязательно;

- пользовательский – право просматривать, изменять и удалять объекты в закрытой, открытой и свободной областях памяти; возможность получения общей информации относительно eToken; право менять PIN-код и переименовывать eToken; право настраивать параметры кэширования содержания закрытой области памяти и дополнительной защиты закрытых ключей паролем (при отсутствии пароля администратора или с разрешения администратора), право просмотра и удаления сертификатов в хранилище eToken и ключевых контейнеров RSA;

- администраторский – право менять PIN-код пользователя, не зная его; право смены пароля администратора; право настраивать параметры кэширования содержания закрытой области памяти и дополнительной защиты закрытых ключей паролем, а также возможность делать эти настройки доступными в пользовательском режиме;

- инициализационный – право форматировать eToken PRO.

К eToken R2 относятся только первые два типа прав, к eToken PRO и eToken NG-OTP – все четыре.

Администраторский доступ к eToken PRO может быть произведен только после правильного ввода пароля администратора. Если же в процессе форматирования пароль администратора не задан, то обратиться с правами администратора нельзя.

Программное обеспечение для eToken

Общие сведения

eToken Run Time Environment 3.65

eToken Run Time Environment (eToken RTE) – набор драйверов eToken. В состав данного пакета программного обеспечения входит утилита "Свойства eToken" (eToken Properties).

С помощью данной утилиты можно:

- настраивать параметры eToken и его драйверов;

- просматривать общую информацию относительно eToken;

- импортировать, просматривать и удалять сертификаты (за исключением сертификатов из хранилища eTokenEx) и ключевые контейнеры RSA;

- форматировать eToken PRO и eToken NG-OTP;

- настраивать критерии качества PIN-кодов.

Для установки данного программного обеспечения необходимы права локального администратора. Следует помнить, что до установки eToken RTE нельзя подключать ключ eToken.

Установку программного обеспечения необходимо проводить в следующем порядке:

- eToken RTE 3.65;

- eToken RTE 3.65 RUI (русификация интерфейса);

- eToken RTX.

Установка и удаление на локальном компьютере eToken RTE 3.65

Установка

Рисунок 2 eToken Run Time Environment 3.65 Setup

В окне (рис. 3) необходимо прочесть лицензионное соглашение и согласиться с ним.

Рисунок 3 End-User License Agreement

Если вы не согласны с условиями лицензионного соглашения, то нажмите кнопку "Cancel" и тем самым прервите процесс установки.

Если вы согласны с лицензионным соглашением, то выберите пункт "I accept the license agreement" и нажмите кнопку "Next". На экране вы увидите следующее окно (рис. 4):

Рисунок 4 Ready to Install the Application

Установка займет некоторое время.

По окончании процесса инсталляции (рис. 5) нажмите кнопку "Finish".

Рисунок 5 eToken Run Time Environment 3.65 has been successfully installed

В конце установки может потребоваться перезагрузка компьютера.

eToken RTE 3.65 RUI

Установка

Для установки eToken RTE 3.65 RUI необходимо запустить программу установки.

Рисунок 6 Установка eToken 3.65 RUI

В появившемся окне (рис. 6) нажмите кнопку "Далее".

Рисунок 7 Окончание установки Russian User Interface

Использование командной строки

Для установки и удаления eToken RTE 3.65, eToken RTE 3.65 RUI и eToken RTX можно использовать командную строку.

Примеры команд:

- msiexec /qn /i

- msiexec /qb /i

- /q – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме без диалоговых окон с параметрами по умолчанию;

- /qb – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме с параметрами по умолчанию и отображением процесса установки на экране;

- msiexec /qn /x – удаление eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме без диалоговых окон;

- msiexec /qb /x – удаление eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме с отображением процесса удаления на экране.

Первое подсоединение USB-ключа eToken к компьютеру

Если на компьютере установлен eToken RTE 3.65, подключите eToken к порту USB или к удлинительному кабелю. После этого начнётся процесс обработки нового оборудования, который может занять некоторое время. По завершении процесса обработки нового оборудования на eToken загорится световой индикатор.

Утилита "Свойства eToken"

Рисунок 8 Окно программы "Свойства eToken"

Утилита "Свойства eToken" позволяет выполнять основные операции по управлению токенами, такие как смена паролей, просмотр информации и сертификатов, расположенных в памяти eToken. Кроме того, с помощью утилиты "Свойства eToken" можно быстро и легко переносить сертификаты между компьютером и eToken, а также импортировать ключи в память eToken.

Кнопка "Разблокировать" необходима, если пользователь забыл свой PIN-код, и не может прийти к администратору eToken (например, пользователь находится в командировке). Обратившись к администратору по e-mail, пользователь сможет получить для этого eToken от администратора шестнадцатиричный запрос, сформированный на основании данных, хранящихся в базе TMS, внеся который в поле "ответ" пользователь получит доступ на смену PIN-кода.

Рисунок 9 Вкладка компьютер

Смена PIN-кода осуществляется согласно рис. 10:

Рисунок 10 Смена PIN-кода

При смене PIN-кода необходимо чтобы новый PIN-код соответствовал требованиям качества введенного пароля. Качество пароля проверяется согласно введенным критериям.

Для того чтобы проверить соответствие пароля выбранным критериям, введите пароль в строку. Под этой строкой выводится информация о причинах несоответствия введённого пароля выбранным критериям в процентах, а также графически и в процентах условно отображается качество введённого пароля согласно выбранным критериям.

Перечень критериев

В таблице приведены критерии качества PIN-кода и указаны их настраиваемые значения. В качестве значения критерия может быть использована отрицательная величина, выраженная в процентах. Такое значение называется штрафом.

Критерий | Описание | Возможные значения | Значение по умолчанию |

PIN-код содержит последовательность символов в алфавитном порядке | |||

длина последовательности символов для критерия ABCOrder | |||

новый пароль равен текущему | |||

пароль из словаря | |||

новый пароль равен одному из предыдущих | |||

DefaultPassChange | смена пароля, принятого по умолчанию | None (смена пароля не требуется); | |

файл словаря | абсолютный путь к файлу словаря | не задано |

|

пароль только из цифр | |||

наличие двух одинаковых символов | |||

срок действия до появления предупреждения о необходимости смены (в днях) | |||

максимальный срок действия в днях | 0 |

||

KeyboardProximity | наличие нескольких символов в том же порядке, как на клавиатуре | ||

KeyboardProximityBase | длина последовательности символов для критерия KeyboardProximity | ||

пароль похож на пароль из словаря | |||

минимальный срок действия в днях | 0 |

||

минимальная длина в символах | |||

минимальная стойкость в процентах | |||

отсутствие цифр | |||

отсутствие строчных букв | |||

использование букв русского алфавита, непечатаемых и некоторых служебных символов | |||

отсутствие знаков препинания и служебных символов | |||

отсутствие прописных букв | |||

PhonesAndSerialNumbers | использование в пароле номеров телефонов, серийных номеров, и т.п. | ||

наличие повторяющихся символов | |||

количество использованных ранее паролей, хранящихся в памяти eToken для проверки по критерию CheckOld-Passes | |||

длина пароля меньше WarningLength | |||

если длина пароля меньше WarningLength, при проверке качества пароля появляется предупреждение | |||

пароль содержит символы пробела |

Словарь

Для того чтобы задать список недопустимых или нежелательных паролей, создайте текстовый файл. Или вы можете воспользоваться так называемыми частотными словарями, которые используются для подбора паролей. Файлы таких словарей можно взять на сайте www.passwords.ru .

Пример такого словаря:

anna

annette

bill

password

william

Назначьте критерию "Dictionary" путь к созданному файлу. При этом путь к файлу словаря на каждом компьютере должен совпадать со значением критерия "Dictionary".

Вход в Windows с помощью eToken

Общие сведения

eToken SecurLogon совмещает эффективную защиту сети с удобством и мобильностью. При аутентификации в Windows используются имя пользователя и пароль, хранящиеся в памяти eToken. Это даёт возможность применять строгую аутентификацию на основе токенов.

Вместе с тем хотелось бы добавить, что в крупных компаниях, использующих доменную структуру, необходимо подумать о внедрении PKI и централизованном применении SmartCardLogon.

При использовании eToken SecurLogon могут применяться никому не известные случайные сложные пароли. Кроме того, предусмотрена возможность использования сертификатов, хранящихся в памяти eToken, для регистрации на основе смарт-карт, что повышает безопасность входа в Windows.

Это стало возможным благодаря тому, что система Windows 2000/XP позволяет использовать различные механизмы доступа, заменяющие метод аутентификации по умолчанию. Механизмы идентификации и аутентификации службы входа в Windows (winlogon), обеспечивающей интерактивную регистрацию в системе, встроены в заменяемую динамически подсоединяемую библиотеку (DLL), именуемую GINA (Graphical Identification and Authentication, рабочий стол аутентификации). Когда система нуждается в ином методе аутентификации, который бы заменил механизм "имя пользователя/пароль" (используемый по умолчанию) стандартную msgina.dll заменяют новой библиотекой.

При установке eToken SecurLogon заменяется библиотека рабочего стола аутентификации и создаются новые параметры реестра. GINA отвечает за политику интерактивного подключения и осуществляет идентификацию и диалог с пользователем. Замена библиотеки рабочего стола аутентификации делает eToken основным механизмом проверки подлинности, расширяющим возможности стандартной аутентификации Windows 2000/XP, основанной на применении имени пользователя и пароля.

Пользователи могут самостоятельно записывать в память eToken информацию, необходимую для входа в Windows (профили), если это разрешено политикой безопасности предприятия.

Профили можно создавать с помощью мастера создания профилей eToken Windows Logon.

Приступая к работе

eToken SecurLogon аутентифицирует пользователя Windows 2000/XP/2003 c помощью eToken, используя либо сертификат пользователя со смарт-картой, либо имя пользователя и пароль, которые хранятся в памяти eToken. eToken RTE включает в себя все необходимые файлы и драйверы, обеспечивающие поддержку eToken в eToken Windows Logon.

Минимальные требования

Условия для установки eToken Windows Logon:

- на всех рабочих станциях должен быть установлен eToken Runtime Environment (версии 3.65 или 3.65);

- eToken SecurLogon устанавливается на компьютер с Windows 2000 (SP4), Windows XP (SP2) или Windows 2003 (SP1). eToken SecurLogon поддерживает классический диалог приветствия Windows (но не новый экран приветствия Windows XP) и не поддерживает режим быстрой смены пользователя в Windows XP.

Поддерживаемые токены

eToken SecurLogon поддерживает следующие устройства eToken:

- eToken PRO – USB-ключ, позволяющий производить двухфакторную аутентификацию. Доступен в версиях 32К и 64К;

- eToken NG-OTP – гибрид USB-ключа и устройства, генерирующего одноразовые пароли. Доступен в версиях 32К и 64К;

- смарт-карта eToken PRO – устройство, выполняющее те же функции, что и USB-ключ, но имеющее форму обычной кредитной карты. Доступна в версиях 32К и 64К.

eToken Runtime Environment (RTE)

eToken Runtime Environment (RTE) содержит все файлы и драйверы, обеспечивающие поддержку eToken в eToken Windows Logon. В этот набор также входит утилита "Свойства eToken" (eToken Properties), позволяющая пользователю легко управлять PIN-кодом и именем eToken.

Все новые eToken имеют один и тот же PIN-код, установленный по умолчанию при производстве. Этот PIN-код 1234567890. Для обеспечения строгой, двухфакторной аутентификации и полной функциональности пользователь обязательно должен заменить PIN-код по умолчанию собственным PIN-кодом сразу после получения нового eToken.

Важно:

PIN-код не следует путать с паролем пользователя

Windows

.

Установка

Для того чтобы установить eToken Windows Logon:

- войдите в систему как пользователь с правами администратора;

- дважды щёлкните SecurLogon - 2.0.0.55.msi;

- появится окно мастера установки eToken SecurLogon (рис. 11);

- нажмите кнопку "Next", появится лицензионное соглашение eToken Enterprise;

- прочитайте соглашение, нажмите кнопку "I accept" (Принимаю), а затем кнопку "Next";

- в конце установки производится перезагрузка.

Рисунок 11 Установка SecurLogon

Установка с помощью командной строки:

eToken SecurLogon можно устанавливать, используя командную строку:

msiexec /Option [необязательный параметр]

Параметры установки:

- – установка или настройка продукта;

- /a – административная установка – установка продукта в сеть;

- /j

Объявление о продукте:

- "m" – всем пользователям;

- "u" – текущему пользователю;

- – отмена установки продукта.

Параметры отображения:

- /quiet – тихий режим, без взаимодействия с пользователем;

- /passive – автоматический режим – только индикатор выполнения;

- /q – выбор уровня интерфейса пользователя;

- n – без интерфейса;

- b – основной интерфейс;

- r – сокращенный интерфейс;

- f – полный интерфейс (по умолчанию);

- /help – вывод справки по использованию.

Параметры перезапуска

- /norestart – не перезапускать после завершения установки;

- /promptrestart – запрашивать переустановку при необходимости;

- /forcerestart – всегда запускать компьютер после завершения установки.

Параметры ведения журнала

/l ;

- i – сообщения о состоянии;

- w – сообщения об устранимых ошибках;

- e – все сообщения об ошибках;

- a – запуски действий;

- r – записи, специфические для действия;

- u – запросы пользователя;

- c – начальные параметры интерфейса пользователя;

- m – сведения о выходе из-за недостатка памяти или неустранимой ошибки;

- o – сообщения о недостатке места на диске;

- p – свойства терминала;

- v – подробный вывод;

- x – дополнительная отладочная информация;

- + – добавление в существующий файл журнала;

- ! – сбрасывание каждой строки в журнал;

- * – заносить в журнал все сведения, кроме параметров "v" и "x" /log равнозначен /l* .

Параметры обновления:

- /update [;Update2.msp] – применение обновлений;

- /uninstall [;Update2.msp] /package – удаление обновлений продукта.

Параметры восстановления:

/f

Восстановление продукта:

- p – только при отсутствии файла;

- o – если файл отсутствует или установлена старая версия (по умолчанию);

- e – если файл отсутствует или установлена такая же или старая версия;

- d – если файл отсутствует или установлена другая версия;;

- c – если файл отсутствует или контрольная сумма не совпадает с подсчитанным значением;

- a – вызывает переустановку всех файлов;

- u – все необходимые элементы реестра, специфические для пользователя (по умолчанию);

- m – все необходимые элементы реестра, специфические для компьютера (по умолчанию);

- s – все существующие ярлыки (по умолчанию);

- v – запуск из источника с повторным кэшированием локальных пакетов;

Настройка общих свойств:

Обратитесь к руководству разработчиков Windows (R) Installer за дополнительными сведениями по использованию командной строки.

Автоматическая генерация пароля.

При записи профиля пользователя в память eToken пароль может генерироваться автоматически или вводиться вручную. При автоматической генерации формируется случайный, длиной до 128 символов, пароль. При этом пользователь не будет знать свой пароль и не сможет войти в сеть без ключа eToken. Требование использования только автоматически сгенерированных паролей может быть настроено как обязательное.

Использование eToken SecurLogon

eToken SecurLogon позволяет пользователям регистрироваться в Windows 2000/XP/2003 при помощи eToken с записанным в памяти паролем.

Регистрация в Windows

Вы можете регистрироваться в системе Windows с помощью eToken, или вводя имя пользователя и пароль Windows.

Чтобы зарегистрироваться в Windows с помощью eToken:

- Перезагрузите ваш компьютер;

- Появится приветственное сообщение Windows;

- Если eToken уже подсоединён, щелкните по гиперссылке Logon Using eToken (регистрация при помощи eToken). Если eToken не был подсоединён, подключите его к порту USB или кабелю. При любом методе регистрации будет отображено окно "Вход в Windows / Log On to Windows";

- Выберите пользователя и введите PIN-код eToken;

- Нажмите кнопку "OK". Вы открыли сеанс пользователя с помощью реквизитов, становленных в памяти eToken.

- Если вы используете eToken с сертификатом пользователя со смарт-картой, то вы должны ввести только PIN-код eToken, чтобы подключиться к компьютеру.

Регистрация в Windows без eToken:

- перезагрузите ваш компьютер, нажмите сочетание клавиш CTRL+ALT+DEL, появится окно "Вход в Windows / Log On to Windows";

- нажмите кнопку "OK" – вы вошли в систему при помощи имени пользователя и пароля.

Смена пароля

Вы можете сменить пароль Windows после входа в систему при помощи eToken.

Для того чтобы сменить пароль после входа в систему при помощи eToken:

- войдите в систему, используя eToken;

- нажмите "CTRL +ALT +DEL ", появится окно "Безопасность Windows / Windows Security ";

- Щёлкните кнопку "Смена пароля / Change Password ", если текущий пароль был создан вручную, то появится окно "Смена пароля / Change Password ", но если текущий пароль был создан случайным образом, то переходим к пункту 5;

- Введите новый пароль в полях "Новый пароль / New Password "и "Подтверждение / Confirm New Password "и нажмите кнопку "OK ";

- Если текущий пароль был создан случайным образом, то и новый пароль будет создан автоматически;

- в появившемся диалоговом окне введите PIN-код eToken и нажмите кнопку "OK "

- появится окно с подтверждающим сообщением.

Защита сеанса пользователя

Вы можете использовать eToken для обеспечения безопасности вашего рабочего сеанса.

Блокировка вашей рабочей станции

Вы можете обеспечивать безопасность вашего компьютера, не выходя из системы, путем блокировки компьютера. При отсоединении eToken от порта USB или кабеля (после удачной регистрации) операционная система автоматически заблокирует ваш компьютер.

Для того чтобы разблокировать ваш компьютер:

Когда ваш компьютер заблокирован, появляется окно "Блокировка компьютера

Computer

Locked

". Подключите eToken к порту USB или кабелю. В появившемся окне введите PIN-код в поле "eToken

Password

"и нажмите кнопку "OK

" – компьютер разблокирован.

Примечание:

в случае нажатия "CTRL

+ALT

+DEL

"и ввода пароля компьютер будет разблокирован без использования eToken.

Удаление вручную

В том редком случае, когда вам потребуется удалить eToken SecurLogon вручную, предпримите следующие действия:

- перезагрузите компьютер и загрузите его в безопасном режиме;

- зарегистрируйтесь как пользователь с правами администратора;

- при помощи редактора реестра откройте раздел HKEY _LOCAL _MA С HINE \SOFTWARE \Microsoft \Windows NT \Current Version \Winlogon и удалите параметр "GinaDLL ";

- gерезагрузите ваш компьютер, при следующей регистрации в Windows появится окно Microsoft Windows Logon.

Устранение общих неполадок

Вам может понадобиться произвести следующие действия для устранения общих неполадок:

| Проблема | Решение |

Вы подсоединили eToken во время процесса регистрации (когда появилось окно "Операционная система Windows / Welcome to Windows ") или когда компьютер заблокирован (отображено окно "Блокировка компьютера / Computer Locked "). Окно eToken SecurLogon не появляется. | 1. Отсоедините все подключенные смарт-карты (не только eToken) к компьютеру и заново подключите eToken. |

Вы подключили eToken сразу после вывода компьютера из спящего или ждущего режима. Окно eToken SecurLogon не появляется. | 1. Дождитесь, когда загорится световой индикатор. Появится окно "Снятие блокировки компьютера

/ Unlock

Computer

". |

Вы отсоединили eToken после вывода компьютера из спящего или ждущего режима, и компьютер не блокируется сразу. | Подождите не более 30 секунд, пока компьютер не будет заблокирован. |

В Windows 2000 выход из системы или выключение компьютера занимают много времени. | Установите последний пакет обновления. |

Вы подсоединили устройство чтения смарт-карты или eToken после включения компьютера, и устройство не опознается. | Перезагрузите компьютер после подключения считывателя. |

Бурный рост секторов рынка систем «3А» (аутентификация, авторизация, безопасное администрирование) и средств строгой аутентификации привел к появлению множества различных типов аппаратных и программных идентификаторов, а также их гибридных модификаций. Заказчик, желающий внедрить систему многофакторной аутентификации, сегодня оказывается перед нелегким выбором. Тенденции объединения физической и логической аутентификации, интеграции решений для создания единой точки входа и системы управления идентификацией лишь усугубляют проблему выбора. В этой статье мы постараемся помочь заказчику разобраться с представленными на рынке решениями и сделать правильный выбор.

Одной из наиболее опасных угроз ИТ-безопасности сегодня является несанкционированный доступ к конфиденциальной информации. Согласно исследованию Института компьютерной безопасности США и ФБР (см. «CSI/FBI Computer Crime and Security Survey 2005»), в прошлом году 55% компаний зарегистрировали инциденты, связанные с неправомочным доступом к данным. Более того, каждая фирма потеряла в 2005 году вследствие неавторизованного доступа в среднем 303 тыс. долл., причем по сравнению с 2004 годом убытки увеличились в 6 раз.

Бизнес сразу же отреагировал на возросшую опасность угроз. По данным IDC (см. «Russia Security Software 2005-2009 Forecast and 2004 Vendor Shares»), российские компании не только увечили инвестиции в ИТ-безопасность на 32,7%, но и в значительной мере направили свои усилия на внедрение систем «3А» (аутентификация, авторизация, безопасное администрирование).

Сегмент рынка систем «3А» за год вырос на 83%. Такая динамика вполне объяснима: средства сильной аутентификации, лежащие в основе всей концепции «3А», позволяют защитить компанию от целого комплекса угроз ИТ-безопасности - это и несанкционированный доступ к информации, и неправомочный доступ к корпоративной сети со стороны служащих, и мошенничество, и утечки данных вследствие кражи мобильных устройств или действий персонала и т.д., а ведь известно, что каждая из этих угроз ежегодно наносит громадный ущерб (рис. 1).

Рис. 1. Потери от различных видов атак, долл.

В основе сильной аутентификации лежит двух- или трехфакторный процесс проверки, по результатам которого пользователю может быть предоставлен доступ к запрашиваемым ресурсам. В первом случае служащий должен доказать, что он знает пароль или PIN и имеет определенный персональный идентификатор (электронный ключ или смарт-карту), а во втором случае пользователь предъявляет еще один тип идентификационных данных, например биометрические данные.

Использование средств многофакторной аутентификации в немалой степени снижает роль паролей, и в этом проявляется еще одно преимущество строгой аппаратной аутентификации, так как, по некоторым оценкам, сегодня пользователям требуется помнить около 15 различных паролей для доступа к учетным записям. Вследствие информационной перегруженности служащие, чтобы не забыть пароли, записывают их на бумаге, что снижает уровень безопасности из-за компрометации пароля. Забывание паролей наносит фирмам серьезный финансовый ущерб. Так, исследование Burton Group (см. «Enterprise Single Sign-On: Access Gateway to Applications») показало, что каждый звонок в компьютерную службу помощи обходится компании в 25-50 долл., а от 35 до 50% всех обращений приходится именно на забывчивых сотрудников. Таким образом, использование усиленной или двухфакторной аутентификации позволяет не только снизить риски ИТ-безопасности, но и оптимизировать внутренние процессы компании вследствие уменьшения прямых финансовых потерь.

Как уже было сказано, высокая эффективность средств многофакторной аутентификации привела к стремительному росту рынка систем «3А». Изобилие представленных решений требует от заказчиков соответствующей компетентности, ведь каждый предлагаемый тип персонального идентификатора характеризуется своими достоинствами и недостатками, а следовательно, и сценариями использования. К тому же бурное развитие данного сегмента рынка уже в ближайшие годы приведет к тому, что часть продвигаемых сегодня аппаратных идентификаторов останется за бортом. Таким образом, отдавая предпочтение тому или иному решению сегодня, заказчик должен учитывать не только текущие потребности организации, но и будущие.

Типы персональных средств аутентификации

В настоящее время на рынке представлено немало персональных идентификаторов, различающихся как по техническим возможностям и функциональности, так и по формфактору. Рассмотрим их подробнее.

USB-токены

Процесс двухфакторной аутентификации с использованием USB-токенов проходит в два этапа: пользователь подключает это небольшое устройство в USB-порт компьютера и вводит PIN-код. Преимуществом данного типа средств аутентификации является высокая мобильность, так как USB-порты имеются на каждой рабочей станции и на любом ноутбуке.

При этом применение отдельного физического устройства, которое способно обеспечить безопасное хранение высокочувствительных данных (ключей шифрования, цифровых сертификатов и т.д.), позволяет реализовать без-опасный локальный или удаленный вход в вычислительную сеть, шифрование файлов на ноутбуках, рабочих станциях и серверах, управление правами пользователя и осуществление безопасных транзакций.

Смарт-карты

Эти устройства, внешне напоминающие кредитную карту, содержат защищенный микропроцессор, позволяющий выполнять криптографические операции. Для успешной аутентификации требуется вставить смарт-карту в считывающее устройство и ввести пароль. В отличие от USB-токенов, смарт-карты обеспечивают значительно большую безопасность хранения ключей и профилей пользователя. Смарт-карты оптимальны для использования в инфраструктуре открытых ключей (PKI), так как осуществляют хранение ключевого материала и сертификатов пользователей в самом устройстве, а секретный ключ пользователя не попадает во враждебную внешнюю среду. Однако смарт-карты обладают серьезным недостатком - низкой мобильностью, поскольку для работы с ними требуется считывающее устройство.

USB-токены со встроенным чипом

От смарт-карт данный тип персонального идентификатора отличается только формфактором. USB-токены со встроенным чипом обладают всеми преимуществами смарт-карт, связанными с безопасным хранением конфиденциальных сведений и осуществлением криптографических операций прямо внутри токена, но лишены их основного недостатка, то есть не требуют специального считывающего устройства. Полифункциональность токенов обеспечивает широкие возможности их применения - от строгой аутентификации и организации безопасного локального или удаленного входа в вычислительную сеть до построения на основе токенов систем юридически важного электронного документооборота, организации защищенных каналов передачи данных, управления правами пользователя, осуществления безопасных транзакций и др.

OTP-токены

Технология OTP (One-Time Password) подразумевает использование одноразовых паролей, которые генерируются с помощью токена. Для этого служит секретный ключ пользователя, размещенный как внутри OTP-токена, так и на сервере аутентификации. Для того чтобы получить доступ к необходимым ресурсам, сотрудник должен ввести пароль, созданный с помощью OTP-токена. Этот пароль сравнивается со значением, сгенерированным на сервере аутентификации, после чего выносится решение о предоставлении доступа. Преимуществом такого подхода является то, что пользователю не требуется соединять токен с компьютером (в отличие от вышеперечисленных типов идентификаторов). Однако количество приложений ИТ-безопасности, которые поддерживают возможность работы с OTP-токенами, сегодня намного меньше, чем для USB-токенов (как с чипом, так и без) и смарт-карт. Недостатком OTP-токенов является ограниченное время жизни этих устройств (три-четыре года), так как автономность работы предполагает использование батарейки.

Гибридные токены

Эти устройства, сочетающие в себе функциональность двух типов устройств - USB-токенов со встроенным чипом и OTP-токенов, - появились на рынке относительно недавно. С их помощью можно организовать процесс как двухфакторной аутентификации с подключением к USB-порту, так и бесконтактной аутентификации в тех случаях, когда USB-порт недоступен (например, в Интернет-кафе). Заметим, что гибридные смарт-карты, обладающие функциональностью USB- и OTP-токенов, а также имеющие встроенный чип, соответствуют наивысшему уровню гибкости и безопасности.

Программные токены

В данном случае роль токена играет программное обеспечение, которое генерирует одноразовые пароли, применяемые наряду с обычными паролями для многофакторной аутентификации. На основании секретного ключа программа-токен генерирует одноразовый пароль, который отображается на экране компьютера или мобильного устройства и должен быть использован для аутентификации. Но поскольку токеном является программа, записанная на рабочей станции, мобильном компьютере или сотовом телефоне, то ни о каком безопасном хранении ключевой информации речи не идет. Таким образом, данный способ безопаснее по сравнению с обычными паролями, но намного слабее применения аппаратных идентификаторов.

Характеристика различных типов персональных идентификаторов

Российский рынок многофакторной аутентификации

Для российского рынка средств сильной аутентификации характерна очень небольшая распространенность OTP-токенов, которые занимают более половины общемирового сегмента персональных идентификаторов. Сегодня поставки этих устройств идут главным образом в российские представительства крупных западных компаний, головные офисы и вся ИТ-инфраструктура которых изначально были построены на OTP-токенах.

Основным фактором, сдерживающим развитие российского рынка OTP-токенов, является высокая стоимость владения (Total Cost of Ownership, TCO) и короткий жизненный цикл. Встроенной батарейки обычно хватает на три-четыре года, после чего заказчик вынужден менять устройство, оплачивая порядка 70% его начальной стоимости. Рассмотрим в качестве примера популярный на Западе OTP-токен RSA SecurID. Стоимость решения для 500 пользователей, куда входят основной сервер и сервер-репликатор, программное обеспечение и сами персональные идентификаторы, составляет 76 тыс. долл. (один токен SecurID стоит 79 долл.). Вдобавок ежегодно на поддержку, по данным дилеров, придется тратить еще 6,6 тыс. долл. Таким образом, в целом решение обойдется в 82,6 тыс. долл., а стоимость одного рабочего места, оборудованного ОТР-токеном, составит не менее 165 долл.

Для сравнения возьмем еще один электронный ключ с генератором одноразовых паролей - eToken NG-OTP от компании Aladdin. В этом случае схема расчета на одно рабочее место несколько иная: серверы аутентификации приобретать не нужно, достаточно иметь серверную версию Windows, которой оснащено сейчас подавляющее число локальных сетей предприятий. Стоимость универсальной системы управления всеми средствами аутентификации (в том числе и разнотипными) в масштабе предприятия (eToken TMS) составит около 4 тыс. долл. (серверная лицензия), а общая цена на 500 токенов (при цене одного устройства 67 долл.) равна 33,5 тыс. долл. Прибавим сюда пользовательскую лицензию для каждого токена: 24 долл. - до 500 пользователей и 19 долл. - свыше 500. Таким образом, стоимость одного рабочего места с интегрированной системой строгой аутентификации по одноразовым паролям составит 99 долл,. а при расчете на 501 пользователя - 94 долл.

Однако, даже несмотря на эту разницу, стоимость защиты одного рабочего места с помощью «стандартного» токена, то есть без ОТР, значительно ниже. Например, для того же eToken PRO, самого популярного в линейке Aladdin USB-токена со встроенным чипом, рассчитанная по той же формуле стоимость одного рабочего места составляет всего 47 долл.

Таким образом, российский рынок персональных идентификаторов значительно отличается от мирового и состоит в основном из USB-токенов со встроенным чипом - на их долю приходится примерно 80-85% рынка. Впрочем, именно USB-токены со встроенным чипом являются сегодня наиболее эффективным средством сильной аутентификации. Так, аналитики ведущих консалтинговых компаний, например IDC и Gartner, считают, что к 2008 году большая часть всего рынка персональных идентификаторов будет приходиться именно на USB-токены со встроенным чипом. Кроме того, компания Gartner назвала USB-токены со встроенным чипом лучшим инвестиционным вложением в обеспечение безопасного доступа к данным в 2005 году.

По внутренним данным Aladdin-Russia, лидером отечественного рынка USB-токенов со встроенным чипом является российская компания Aladdin (70%), за ней с серьезным отставанием следуют Rainbow Technologies (25%) и «Актив» (5%) (рис. 2).

Рис. 2. Структура российского рынка USB-токенов со встроенным чипом (

U2F -открытый протокол, позволяющий производить универсальную 2-факторную аутентификацию, поддерживается браузером Chrome 38 и более поздних версий. U2F был разработан FIDO Alliance – альянсом компаний Microsoft, Google, Lenovo, MasterCard, Visa, PayPal и др. Работа протокола осуществляется без дополнительной установки драйверов в операционных системах Windows/Linux/MacOS. Сервисы Wordpress ,Google, LastPass поддерживают работу протокола. Рассмотрим все плюсы и минусы работы с .

На фоне растущей популярности двухэтапной аутентификации, осуществляемой посредством звонка или отправки SMS-сообщения, возникает закономерный вопрос – насколько она удобна и есть ли у подобного способа аутентификации подводные камни?

В качестве дополнительного способа проверки аутентификация с помощью звонка или отправки сообщения, конечно, очень удобна. Более того, такой способ доказал свою эффективность во многих случаях – так, он одинаково хорошо подойдет в качестве защитных мер против фишинга, автоматизированных атак, попыток подбора паролей, вирусных атак и т.д. Однако за удобством кроется опасность – если за дело возьмутся мошенники, привязка к телефонному номеру может сыграть против вас. Чаще всего аккаунт привязывается к указанному контактному номеру пользователя, первые или последние цифры которого может узнать каждый, если попытается выполнить восстановление доступа к аккаунту. Таким образом мошенники могут узнать ваш телефонный номер, после чего установить, на кого он оформлен. После получения информации о владельце мошенникам остается по поддельным документам в салоне оператора сотовой связи запросить перевыпуск SIM-карты. Полномочиями перевыпуска карт обладает любой сотрудник отделения, что позволяет мошенникам, получив SIM-карту с желаемым номером, войти в ваш аккаунт и совершать с ним любые манипуляции.

Некоторые компании, например крупные банки, сохраняют не только номер телефона владельца, с ним сохраняется и уникальный идентификатор SIM-карты – IMSI, в случае изменения которого привязка номера телефона аннулируется и ее необходимо выполнить заново лично клиенту банка. Однако подобные сервисы недостаточно широко распространены. Для того чтобы узнать IMSI для любого номера телефона, можно отправить специальный HLR –запрос на сайте smsc.ru/testhlr.

Современный с поддержкой двухэтапной аутентификации в браузере, который гарантирует дополнительную безопасность вашего аккаунта, вы можете приобрести в нашем интернет-магазине.